BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%En el mundo de DeFi, con la ayuda de los contratos inteligentes, el umbral para que las personas creen productos financieros se ha reducido considerablemente. Las personas pueden diseñar libremente sus propios productos financieros de acuerdo con sus propias necesidades y realizar transacciones convenientes a través de combinaciones.

En la actualidad, a medida que la combinación de protocolos DeFi se vuelve cada vez más abundante, ha surgido una gran cantidad de protocolos de "moneda Lego", desde el intercambio descentralizado de primera generación Uniswap en el ecosistema Ethereum, hasta la versión evolutiva de segunda generación de Sushiswap, y luego a Binance Smart Chain PancakeSwap en la ecología, pero los riesgos en el proceso de combinación se han vuelto gradualmente prominentes.

El 2 de mayo, el protocolo DeFi Spartan Protocol fue atacado por piratas informáticos. PeckShield "Pie Shield" descubrió a través del seguimiento y el análisis que Spartan Protocol fue atacado por préstamos rápidos y perdió USD 30 millones.

BitKeep: la cantidad robada real es de aproximadamente 8 millones de dólares estadounidenses: según las noticias del 27 de diciembre, el rumor de que "la cantidad robada de BitKeep ha aumentado a 31 millones de dólares estadounidenses" es un flujo de transferencia, no la cantidad robada exacta. Según las estadísticas de BitKeep, SlowMist, Paidun y otras instituciones, la cantidad robada en este incidente es de unos 8 millones de dólares estadounidenses. [2022/12/27 22:09:24]

Spartan Protocol (Protocolo Spartan) es un proyecto de liquidez de activos diseñado para resolver varios problemas en el protocolo AMM existente y los activos sintéticos. El grupo de liquidez del Protocolo Spartan es el núcleo de este protocolo, y todas las aplicaciones relacionadas en el sistema no pueden prescindir del soporte del grupo de liquidez. SpartanSwap aplica el algoritmo AMM de THORCHAIN. Este algoritmo utiliza una tarifa sensible a la liquidez para resolver el problema del deslizamiento y el arranque en frío de la liquidez.

Solana: Los usuarios de Slope o los dispositivos que tienen mnemónicos importados en Slope pueden correr el riesgo de ser robados: según las noticias oficiales, Solana lanzó una actualización sobre el evento de la billetera Slope el 2 de agosto: a partir de las 22:37 UTC del 2 de agosto de 2022 y continuación En aproximadamente 4 horas, uno o más atacantes malintencionados robaron 9231 billeteras con un valor total de aproximadamente 4,1 millones de dólares estadounidenses en activos. Las transacciones en cadena revelaron que las claves privadas de las billeteras afectadas habían sido comprometidas y utilizadas para firmar transacciones maliciosas.

En investigaciones realizadas por desarrolladores, firmas de analistas y auditores de seguridad, las direcciones afectadas parecen haber sido creadas, importadas o utilizadas dentro de la aplicación Slope Wallet (creada y publicada por Slope Finance) en iOS y Android. Los datos de la clave privada de estos usuarios de Slope fueron transmitidos inadvertidamente por Slope al servicio de monitoreo de aplicaciones, pero los medios por los cuales los piratas informáticos obtuvieron o interceptaron esta información aún están bajo investigación.

El ataque no involucró el código central relacionado con Solana Labs, la Fundación Solana ni nada relacionado con el protocolo Solana en sí, y esta no es una vulnerabilidad a nivel de protocolo.

La vulnerabilidad parece estar aislada de un proveedor de billetera que admite direcciones de Solana y Ethereum, pero los usuarios afectados en otras billeteras de software como Phantom y Solflare pueden ser el resultado de que los usuarios reutilicen frases iniciales generadas o almacenadas en Slope.

Actualmente no se cree oficialmente que sea un problema directamente relacionado con ninguna implementación de billetera específica que no sea Slope. Dado que tanto Ethereum como Solana usan mnemónicos BIP39, cualquier impacto en los usuarios que usan billeteras Ethereum también puede deberse a la reutilización de mnemotécnicos.

Las billeteras de hardware que usan Slope o no no se ven afectadas, ni tampoco las billeteras generadas a partir de frases iniciales que nunca se han importado (o utilizado por las billeteras Slope). Sin embargo, mientras los usuarios importen sus frases mnemotécnicas en la aplicación Slope, corren el riesgo de ser atacados.

Los funcionarios de Solana enfatizaron que los usuarios de la billetera Slope o los dispositivos que hayan importado mnemónicos previamente a Slope, incluso si no se transfieren activos, la billetera puede ser robada. Por lo tanto, se recomienda:

- Generar una nueva frase semilla en otra aplicación de billetera;

- Transferir todos los activos (tokens y NFT) a esta nueva billetera;

- Descartar la antigua dirección ya que puede ser atacada.

Los usuarios no deben reutilizar billeteras derivadas de mnemónicos que hayan usado anteriormente en la aplicación móvil Slope. [2022/8/9 12:11:42]

El siguiente es el proceso de ataque: primero, el atacante presta un préstamo rápido de 10,000 WBNB de PancakeSwap;

Robo de información personal del primer ministro de Singapur para promover la criptomoneda: el primer ministro de Singapur, Lee Hsien Loong (Lee Hsien Loong), dijo que descubrió una plataforma de cadena de bloques que usaba datos de su perfil de Twitter sin permiso para promover la criptomoneda. El creador del sitio es anónimo, pero Lee Hsien Loong publicó un tuit público exigiendo que su nombre y foto se eliminen del sitio de inmediato porque no tiene nada que ver con la plataforma. Lee Hsien Loong también instó a todos a estar atentos cuando se trata de plataformas de criptomonedas. Previamente, en 2019, Facebook había aparecido anuncios fraudulentos de Bitcoin usando los nombres del Primer Ministro de Singapur y su esposa. (Bloomberg) [2021/4/3 19:42:10]

第二步,攻击者在出现漏洞的 Spartan 兑换池中,分五次将 WBNB 兑换成 SPARTAN,用 1,913.172376149853767216 WBNB 分别兑换了 621,865.037751148871481851 SPARTA、555,430.671213257613862228 SPARTA, 499,085.759047974016386321 SPARTA, 450,888.746328171070956525 SPARTA, 和 409,342.991760515634291439 SPARTA。 En ese momento, el atacante escribió 2 536 613,206101067206978364 SPARTA y 11 853,332738790033677468 WBNB. El atacante inyectó estos tokens en el grupo de liquidez para proporcionar liquidez y acuñó 933 350,959891510782264802 tokens (SPT1-WB);

Voz | Medios extranjeros: Coinbase Reino Unido llegó a un acuerdo no revelado con un usuario de BTC robado: según el sitio web de noticias legales Law360, los piratas informáticos phishing a Liam Robertson por correo electrónico, lo que le hizo perder 80 BTC, luego 60 Uno de los bitcoins robados se transfirió a un digital billetera en poder de Coinbase, y otros 20 fueron enviados a un intercambio de cifrado local. Liam Robertson quiere verificar la información del titular de la billetera para ver si es la misma persona. Coinbase UK ha estado involucrado en una batalla legal de dos meses con Liam Robertson, y las dos partes han llegado a un acuerdo de conciliación no revelado. [2019/9/12]

第三步,攻击者运用同样的手法,在出现漏洞的兑换池中分十次将WBNB 兑换成SPARTAN,用1,674.025829131122046314 WBNB 分别兑换了336,553.226646584413691711 SPARTA, 316,580.407937459884368081 SPARTA, 298,333.47575083824346321 SPARTA, 281,619.23694472865873995 SPARTA, 266,270.782888292437349121 SPARTA, 252,143.313661963544185874 SPARTA , 239,110.715943602161587616 Sparta, 227,062.743086833745362627 Sparta, 215,902.679301559370989883 Sparta, 和 205,545.39526586231012643

Dinámica | Los ataques de suplantación de IDN en los intercambios de criptomonedas japoneses recuerdan a los usuarios que presten atención al robo de contraseñas: según Coinpost, los incidentes de phishing y fraude dirigidos a los intercambios de criptomonedas japoneses han ocurrido con frecuencia recientemente, y algunos incentivos y anuncios ilegales se disfrazan de intercambios domésticos japoneses Realice la suplantación de IDN ataques GMO Coin y remixpoint recuerdan a los usuarios que tengan cuidado con los anuncios ilegales para defraudar a los usuarios con información importante, como el intercambio de ID y contraseñas. [2019/3/11]

En el cuarto paso, el atacante transfiere 21.632,147355962694186481 WBNB y todo SPARTA, es decir, 2.639.121,977427448690750716 SPARTA obtenido en los tres pasos anteriores, al fondo de liquidez para aumentar los precios de los activos.

El quinto paso es quemar 933.350,959891510782264802 tokens (SPT1-WBNB) obtenidos en el segundo paso y retirar la liquidez. Dado que el fondo de liquidez está en un estado de inflación, se queman un total de 2.538.199,153113548855179986 SPARTA y 20.694,059368262645 W0672 en el segundo paso. el atacante solo intercambió 11.853,332738790033677468 WBNB, y el atacante obtuvo una ganancia de 9.000 WBNB;

En el sexto paso, el atacante inyectó 1 414 010,159908048805295494 pool token en el cuarto paso para proporcionar liquidez al flujo pool y luego inició el mecanismo de quema para obtener 2 643 882,074112804607308497 SPARTA y 21 555,69728926154636986 WBNB.

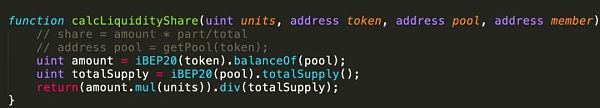

El atacante llamó a la función de cuota de liquidez calcLiquidityShare() para consultar el saldo actual y luego manipular el arbitraje de saldo. La operación correcta necesita usar el estado baseAmountPooled/tokenAmountPooled.

El funcionamiento del sistema DeFi debe garantizarse mediante contratos inteligentes, lo que requiere que el código de los contratos inteligentes se revise cuidadosamente. Una vez que existe alguna vulnerabilidad en el contrato inteligente, puede convertirse en el objetivo de los piratas informáticos.

En condiciones tradicionales, los piratas informáticos confían principalmente en sus ventajas en tecnología informática cuando atacan el sistema financiero, pero en el ecosistema DeFi existente, debido a la interoperabilidad entre cadenas y aplicaciones no es tan bueno, por lo que la probabilidad de arbitraje entre cadenas cruzadas y cruzadas. -Las aplicaciones pueden ser mayores. En este momento, incluso una persona con habilidades informáticas no tan sólidas puede convertirse en un pirata informático y atacar el sistema DeFi siempre que tenga suficiente conocimiento financiero y suficiente sentido del mercado.

Los piratas informáticos utilizan préstamos flash en la cadena de bloques para prestar una gran cantidad de fondos a un costo pequeño, y luego usan los fondos para causar fluctuaciones de precios en algunos activos digitales y luego sacar provecho de ellos. Surgió por primera vez en Ethereum y con Binance Smart Assets. en el ecosistema CeFi + DeFi, como las cadenas, son cada vez más abundantes, y los piratas informáticos también esperan oportunidades en cualquier momento.

La persona relevante a cargo de PeckShield "Paid Shield" dijo: "El método de ataque todavía se cambia, pero simplemente se transfiere de una cadena a otra. Los desarrolladores del protocolo DeFi deben verificar el código después del ataque. Si no entiende esto , Se debe encontrar una institución de auditoría profesional para auditar e investigar para evitar problemas antes de que sucedan"

Tags:

El artículo es una contribución de Biquan Beiming, columnista de Jinse Finance and Economics, y sus comentarios solo representan sus puntos de vista personales.

Prólogo: La tecnología Blockchain representada por NFT tiene amplias perspectivas en el campo del comercio de arte.

En 2020, el rendimiento decadente del mercado principal del gran pastel no es bueno, y DeFi está en aumento. Entre ellos.

En el mundo de DeFi, con la ayuda de los contratos inteligentes.

Datos DeFi 1. El valor de mercado total de DeFi: 136.

Nadie hubiera pensado que unos cuantos "Twitters" del gran jefe de Musk harían turbulenta la serie Zoo Coins.

Según un gráfico compartido por el CIO de Moskovski Capital, Lex Moskovski.