BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%1. Resumen del evento

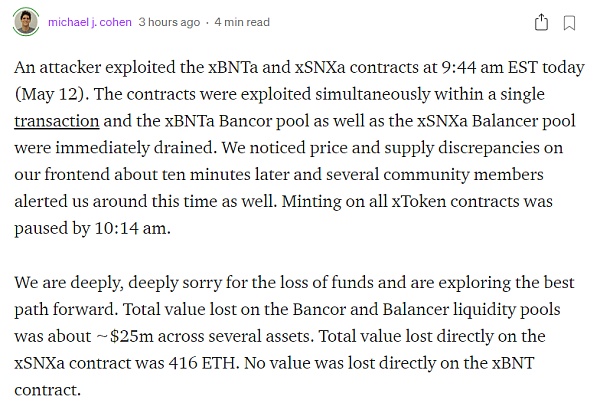

A las 9:44 a. m., hora estándar del este, del 12 de mayo, el monitoreo de Beosin-Eagle Eye mostró que la plataforma de estrategia de compromiso y liquidez de DeFi xToken fue atacada, y el grupo xBNTa Bancor y el grupo xSNXa Balancer se agotaron de inmediato. Según las estadísticas, el incidente de piratería xToken causó una pérdida de alrededor de 25 millones de dólares estadounidenses.

Aunque el equipo de xToken emitió una declaración inmediatamente después del incidente y dio una respuesta positiva a los motivos del ataque y las medidas correctivas posteriores, el equipo de seguridad de Chengdu Lianan cree que el incidente de piratería de xToken es bastante típico, ya que involucra a piratas informáticos como ataques de préstamos relámpago y precios. la manipulación a menudo ataca las rutinas, por lo que intervinieron de inmediato en el análisis y resolvieron el proceso de ataque del incidente de piratería de xToken, con la esperanza de usar esto como una lección para hacer sonar la alarma para la mayoría de los proyectos de DeFi.

Equipo de seguridad: los atacantes de New free dao utilizaron préstamos flash para recibir repetidamente recompensas de airdrop y ganaron alrededor de 4481 WBNB: según las noticias del 8 de septiembre, según el monitoreo de la plataforma Beosin EagleEye, el proyecto New free dao fue pirateado y perdió alrededor de 4481.3 WBNB (aprox. $1.25 millones). El equipo de seguridad de Beosin analizó y descubrió que el atacante primero usó préstamos flash para prestar WBNB y los intercambió todos por tokens NFD. Luego use el contrato de ataque para crear repetidamente múltiples contratos de ataque para recibir (0x8b068e22e9a4a9bca3c321e0ec428abf32691d1e) recompensas de airdrop, y finalmente intercámbielas por WBNB para devolver el arbitraje de préstamo flash y abandonar el mercado. En la actualidad, el atacante ha convertido los rentables 2000BNB en USDT de 55,6w y los ha almacenado junto con los 2481BNB restantes en la dirección del atacante. Beosin trace está monitoreando y rastreando en tiempo real los fondos robados. [2022/9/8 13:16:48]

Equipo de seguridad: Nirvana fue atacado por préstamos flash, preste atención a la seguridad de los activos: el 28 de julio, según SlowMist, el proyecto de moneda estable Nirvana en la cadena Solana fue atacado por préstamos flash. Los atacantes implementaron contratos maliciosos y utilizaron préstamos flash. Solend, luego llamó al método Nirvana contract buy3 para comprar una gran cantidad de tokens ANA, y luego llamó al método Nirvana contract swap para vender algo de ANA, y obtuvo USDT y USDC. Después de devolver el préstamo flash, la ganancia total fue de 3,490,563.69 USDT, 21,902.48 USDC y 393,230.32 tokens ANA, luego los piratas informáticos vendieron tokens ANA y transfirieron todo el dinero sucio a través del puente de cadena cruzada. El código fuente de Nirvana no es completamente de código abierto. Según el análisis del registro de llamadas en la cadena, el atacante puede haber explotado la vulnerabilidad de cálculo de precios de ANA para el arbitraje. Se recomienda a los usuarios relevantes que presten atención a la seguridad de los activos. [2022/7/28 2:43:46]

2. Análisis de eventos

El creador de mercado automático BurgerSwap en la cadena BSC fue atacado nuevamente por un préstamo relámpago: en la madrugada del 5 de junio, PeckShield envió una advertencia de escudo para mostrar que el creador de mercado automático BurgerSwap en la cadena BSC fue atacado nuevamente por un préstamo relámpago, lo que provocó el el precio de Dekbox ($DEK) caerá bruscamente. [2021/6/5 23:14:01]

En este incidente de piratería, el atacante utilizó dos rutinas de ataque típicas en la misma transacción.

Primero, los piratas informáticos utilizaron préstamos flash para manipular el precio de SNX en DEX, lo que a su vez afectó la acuñación en xSNX, con el objetivo de lograr el propósito del arbitraje;

En segundo lugar, el pirata informático se aprovechó de la configuración de permisos incorrecta en el contrato xBNT y pasó una dirección de ruta inesperada, para lograr el propósito de usar monedas aéreas para completar las ganancias.

MakerDAO lanzó una votación ejecutiva sobre la mitigación de los riesgos de los préstamos rápidos: Jinse Finance informó que, según el blog oficial, los facilitadores de gobernanza y el equipo de contratos inteligentes de la Fundación Maker incorporaron una serie de votos ejecutivos en el sistema de votación. Estos incluyen: 1. Mayor retraso de pausa GSM de 12 horas a 72 horas, 2. Desautorización del módulo Oracle Freeze, 3. Desautorización del disyuntor de liquidación. Estos cambios son una respuesta de emergencia al mayor riesgo de préstamos flash. [2020/10/31 11:16:55]

A continuación, restablezcamos cómo el pirata informático usó "ataque de préstamo flash + configuración de permiso incorrecta" para completar todo el proceso de ataque.

• Preparándose

1. El atacante primero usa préstamos rápidos para prestar una gran cantidad de fondos;

2. Utilice la función de préstamo de Aave y la función DEX de Sushiswap para obtener una gran cantidad de tokens SNX;

3. Luego, venda una gran cantidad de SNX en Uniswap, alterando así el precio de SNX en Uniswap;

• Comienza el ataque

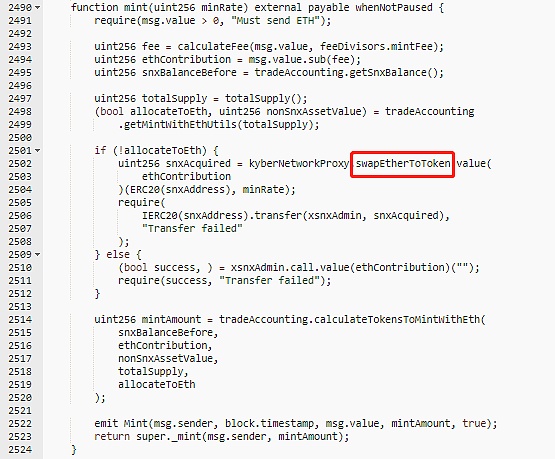

4. Use una pequeña cantidad de ETH para obtener una gran cantidad de xSNX;

Explicación del principio:

Esta vez, el atacante usó el contrato xSNX para respaldar el mecanismo de intercambio de ETH y SNX por xSNX. Específicamente, cuando el usuario transfiere ETH, el contrato intercambiará el ETH del usuario por SNX equivalente a través de Uniswap y luego realizará el intercambio xSNX. Debido a las operaciones del atacante en 1~3 en el "trabajo de preparación", el precio de ETH para SNX en Uniswap se manipula en este momento, lo que permite intercambiar una pequeña cantidad de ETH por una gran cantidad de SNX, y luego intercambiar por una gran cantidad de xSNX.

• Cierre de ataque

5. El atacante obtuvo una ganancia al vender en Bancor. Dado que el precio en Bancor no se vio afectado, el precio aún era normal en ese momento. En este momento, el atacante puede arbitrar y luego devolver el préstamo flash;

• Comienza el segundo ataque

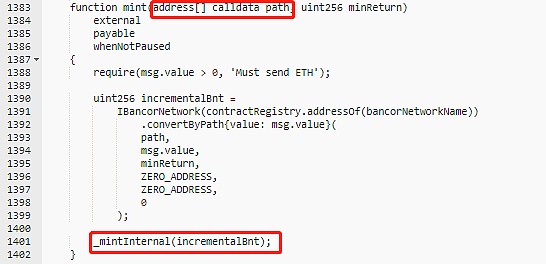

6. Reutilizar las ganancias obtenidas para intercambiar una gran cantidad de xBNT.

Esta vez, el atacante utilizó el contrato xBNT para respaldar la función de acuñación de ETH xBNT. El contrato convertirá ETH en BNT en Bancor y luego acuñará xBNT. Sin embargo, cabe señalar que esta función de acuñación puede especificar la ruta de intercambio, es decir, no necesita ser intercambiado en BNT Minting también es posible, lo que permite a un atacante especificar arbitrariamente una dirección donde se canjean los tokens.

3. Revisión del evento

En la respuesta oficial del equipo de xToken, expresó su profundo pesar por la pérdida de activos causada por el incidente de piratería y mencionó que se introducirá una función de seguridad en los próximos productos para evitar este tipo de ataques. Desafortunadamente, se perdieron $25 millones debido a que esta función de seguridad aún no se ha introducido en toda la línea de productos.

En respuesta al incidente de piratería de xToken, el equipo de seguridad de Chengdu Lianan recuerda que con el desarrollo continuo de los principales proyectos DeFi, todo el mundo DeFi se volverá cada vez más cambiante, y los nuevos proyectos a menudo interactuarán con proyectos DeFi anteriores en varios aspectos, como como Aave y DEX mencionados anteriormente, etc. Por lo tanto, al desarrollar un nuevo tipo de proyecto DeFi, no solo debe prestar atención a la seguridad y estabilidad de su propia lógica, sino también considerar si su propia lógica y la lógica general del proyecto DeFi básico utilizado son razonables.

Al mismo tiempo, sugerimos que las principales partes del proyecto DeFi también necesitan construir activamente un mecanismo de vinculación con empresas de seguridad de terceros. A través de la cooperación en seguridad y el establecimiento de un mecanismo de protección de seguridad, el trabajo de prevención previa y el trabajo de protección diario del el proyecto debe hacerse bien, y la conciencia de seguridad debe establecerse en todo momento.

Tags:

Hoy es el día en que Z, un veterano en el círculo de la moneda, está en la corte, y también salió la noticia de que fue declarado culpable de ayudar a la confianza en la corte. Como persona jurídica.

El halving de Bitcoin más reciente tuvo lugar hoy hace un año, el 11 de mayo de 2020 (hora UTC). En honor a este evento.

En abril de 2021, Bitcoin terminó su fuerte alza durante 6 meses consecutivos y registró una línea mensual negativa, al mismo tiempo, ha estado en la línea de 45,000-60.

1. Resumen del evento A las 9:44 a. m., hora estándar del este, del 12 de mayo, el monitoreo de Beosin-Eagle Eye mostró que la plataforma de estrategia de compromiso y liquidez de DeFi xToken fue atacada.

Datos de DeFi 1. Capitalización de mercado total de DeFi: $ 141.

Resumen: Esta semana, el volumen de transacciones y las tarifas en la cadena han alcanzado un nivel récord. Los datos de la cadena de Bitcoin y Ethereum muestran que a medida que la transacción de criptomonedas se vue.

En la madrugada del 13 de mayo de 2021, hora de Beijing, las criptomonedas se desplomaron colectivamente.BTC retrocedió casi 10 000 USDT desde alrededor de 55 000 USDT, alcanzando un mínimo de 45 500 USDT.