BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

Por | Shiva Sai Kumar B.

Traducción | Salsa Huo Huo, Editora | Carol

Producido | Blockchain Camp (ID: blockchain_camp)

La tecnología de cifrado hace que la tecnología blockchain sea más poderosa y se destaque gradualmente de otras tecnologías. La criptografía utiliza principios y métodos matemáticos avanzados para transmitir y almacenar datos.Este método de almacenamiento requiere que solo el receptor de datos lea y procese los datos.

"El cifrado es el concepto central de la criptografía: codifica un mensaje de tal manera que 'nadie más que el destinatario puede descifrarlo', y evita que los espías espíen los datos porque el formato del mensaje es incomprensible para los demás".

Doctor en Criptografía Gao Chengshi: La aplicación a gran escala de las computadoras cuánticas tendrá un impacto fatal en los algoritmos criptográficos asimétricos y las funciones hash: El Doctor en Criptografía, Profesor Asociado de Aplicaciones Informáticas Gao Chengshi publicó "¿La aplicación de las computadoras cuánticas subvertirá el sistema Bitcoin? " "Artículo de columna, el artículo afirmaba que, desde la perspectiva del estado de desarrollo de las computadoras cuánticas, todavía se encuentra en una etapa extremadamente temprana y todavía hay una distancia considerable de la practicidad real. Si las computadoras cuánticas se pueden aplicar a gran escala, tendrá un impacto fatal en los algoritmos criptográficos asimétricos y las funciones hash en los algoritmos criptográficos. La seguridad de los algoritmos criptográficos asimétricos RSA y ECC generados en base a problemas matemáticos difíciles ya no existirá, y el rendimiento anticolisión de la función hash también se verá muy cuestionado a menos que la longitud de salida de la función hash se aumente tanto como sea posible. . La criptografía asimétrica actual, principalmente ECDSA y la función hash SHA256, es la tecnología subyacente central del sistema Bitcoin, que garantiza la seguridad de la distribución y el pago de Bitcoin, y se ha aplicado en muchos aspectos del sistema Bitcoin, incluida la generación de direcciones de billeteras, firma y verifique la transacción, calcule el número de Merkle de todas las transacciones en el bloque para generar un bloque que garantice que los datos del bloque no puedan ser manipulados y anime a los mineros a realizar concursos de minería para mantener el funcionamiento automático del sistema. Si ECDSA y SHA256 dejan de existir la seguridad de los dos algoritmos, entonces también dejará de existir la seguridad de todo el sistema Bitcoin.

Por supuesto, no necesitamos ser tan pesimistas. Primero, el uso real de las computadoras cuánticas aún está lejos; segundo, con el desarrollo de la computación cuántica y las computadoras cuánticas, también se desarrollarán simultáneamente algoritmos criptográficos resistentes a la computación cuántica, como los cifrados de celosía.

En ese momento, el módulo criptográfico del sistema Bitcoin será reemplazado por un módulo criptográfico resistente a la cuántica, o Bitcoin habrá completado su misión histórica y desaparecerá de este mundo. (Caixín) [2020/12/24 16:21:46]

Comencemos con una introducción rápida al cifrado. César utilizó por primera vez un cifrado César para cifrar sus mensajes: el texto sin formato se cifraba en texto cifrado y se enviaba a través de un canal de comunicación sin que ningún intruso pudiera leer y comprender el texto intermedio. Cuando se recibe en el lado del receptor, el texto cifrado se descifra a texto sin formato.

Presidente del Banco Zheshang de China: El negocio de la cadena de bloques puede eliminar el problema de la asimetría de la información entre bancos y empresas: Xu Renyan, subsecretario del comité del partido y presidente del Banco Zheshang de China, dijo que el negocio de la cadena de bloques puede eliminar el problema de la asimetría de la información entre los bancos y las empresas empresas, y también reducir los riesgos de transacciones fraudulentas y doble financiación. El segundo aspecto utiliza la tecnología blockchain para crear nuevas herramientas financieras electrónicas y tiene activos subyacentes que pueden mitigar los riesgos de manera efectiva. (Noticias de China Sankei) [2020/9/23]

Dos tipos de técnicas de cifrado:

1. Criptografía simétrica cifrado simétrico

2. Criptografía asimétrica Cifrado asimétrico

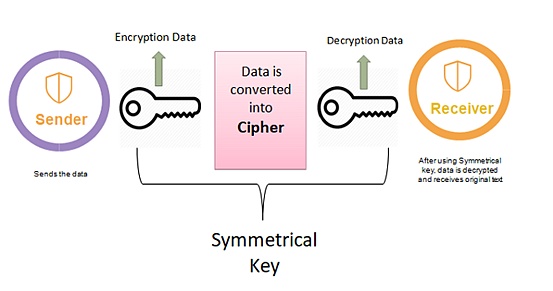

Cifrado simétrico

El cifrado simétrico es lo mismo que el cifrado César, utilizando una sola clave para cifrar y descifrar datos. Para comprender mejor este proceso, visualizo este proceso como el siguiente diagrama:

En el sitio | Xu Huaxing, Nanhu Research Institute of China Electronics Technology: La tecnología cuántica se puede usar para reemplazar el intercambio simétrico de claves en la cadena de bloques: informe en vivo de Jinse Finance, el 14 de agosto de 2020, se inauguró la Conferencia Global de Innovación y Desarrollo de Blockchain en Ganzhou , Jiangxi En el subforo de blockchain y tecnología financiera de la conferencia, Xu Huaxing, Ph.D., profesor asociado y supervisor de doctorado del Instituto de Investigación Nanhu de Tecnología Electrónica de China, dijo en un discurso que la criptografía cuántica puede garantizar la transmisión segura de claves de encriptación, y la tecnología cuántica se puede utilizar para reemplazar la cadena de bloques original Intercambio de claves simétricas encriptadas. Sobre la base del equipo de cifrado cuántico, se puede establecer una red cuántica para proporcionar un intercambio de claves entre los nodos de la cadena de bloques y, por lo tanto, realizar una computación anticuántica. [2020/8/14]

Pero el cifrado simétrico también tiene fallas.

Golden Relativity丨Yan Zhi, fundador de New World City: La centralización no es el problema, pero la asimetría de la información es el problema: En esta edición de Golden Relativity, cuando se trata del "modelo de gobierno comunitario centralizado, ¿cuál es el mayor problema?" Yan Zhi, el fundador de World City, dijo que cualquier comunidad tiene dos puntos clave: uno es una gran idea y el otro es un ídolo, de lo contrario, la multitud no puede reunirse. Por lo tanto, no existe una comunidad de descentralización absoluta. La descentralización generará un sentido de pertenencia a la comunidad, y la centralización generará eficiencia. Para grandes grupos de personas, el sentido de pertenencia generado por la descentralización y la subsiguiente capacidad de movilizar a la comunidad proporcionarán mucho valor a la comunidad. . La centralización no es el problema, pero sí la asimetría de la información. [2018/7/1]

Tanto el emisor como el receptor deben utilizar la misma clave. También es posible usar la misma clave, pero uno de los problemas es ¿cómo podemos asegurarnos de que la clave no sea interceptada por intrusos mientras se comparte la clave?

Supongamos que queremos utilizar tecnología de encriptación simétrica para transmitir datos y asegurarnos de que los datos no sean interceptados por otros, entonces debemos compartir la clave con el receptor. Si el destinatario vive cerca, podemos darle la clave directamente en un sobre u otro medio fuera de línea, pero ¿y si el destinatario es de otro estado o de otro país? En este caso, la tarea de enviar la clave se vuelve muy difícil, por lo que para superar este problema se utiliza otra técnica llamada "cifrado asimétrico".

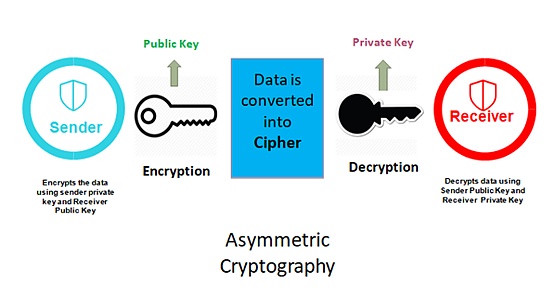

Es esta técnica de encriptación asimétrica la que usamos en la tecnología blockchain.

La tecnología de encriptación asimétrica hace que el mecanismo de la tecnología blockchain sea más robusto y resuelve las desventajas de la tecnología de encriptación simétrica.

"El cifrado asimétrico es un poco más complicado que el cifrado simétrico. La principal diferencia entre los dos es que el cifrado simétrico usa una clave compartida para descifrar los datos, y el cifrado asimétrico usa un par de claves para descifrar los datos".

Un par de claves consta de dos partes: una clave pública y una clave privada.

Tomemos Gmail como ejemplo, suponiendo que necesitamos enviar correos electrónicos a personas o empresas:

1. Cada usuario de Gmail tiene su propio nombre de usuario y contraseña.

2. El usuario envía el mensaje con el nombre de usuario del destinatario.

3. El receptor recibe el mensaje del remitente y lee el contenido.

El mismo proceso se aplica también al cifrado asimétrico.

"Cada usuario tiene una clave pública como su nombre de usuario, que todos pueden ver, pero no tiene derecho a acceder a los datos que contiene. La clave privada es como su contraseña de correo electrónico, lo que le ayuda a enviar datos a otra persona".

Para enviar datos, primero necesitamos una clave privada (es decir, una contraseña) y la clave pública del destinatario (es decir, un nombre de usuario), lo que complica el cifrado.

Luego, el destinatario descifra los datos utilizando su clave privada (es decir, la contraseña) y la clave pública del remitente (es decir, el nombre de usuario). Esto garantiza que los datos estén protegidos de los espías mientras están en tránsito, y el sistema de encriptación también se fortalece.

Podemos enviar datos a cualquier parte del mundo sin intermediarios.

Nuevamente, para comprender mejor el proceso, también lo visualizo como el siguiente diagrama:

firma digital

firma digital

Ahora, cuando envíe un correo electrónico por ID de correo electrónico, el receptor sabrá que usted es el remitente al mirar el nombre de usuario. No es posible enviar datos sin una contraseña, es decir, usted es responsable de cualquier correo enviado con su nombre de usuario. Porque nadie puede acceder a su cuenta sin su contraseña.

Asimismo, nadie puede enviar un mensaje a través de su clave pública sin su clave privada. Solo puede enviar mensajes a través de su clave pública y nadie más puede enviar mensajes a través de su dirección. Es solo que tenemos que ser un poco más cuidadosos, porque con Gmail, podemos recuperar la contraseña a través de la base de datos central, pero la cadena de bloques está descentralizada, por lo que debe tener más cuidado con la conservación de su clave privada.

Cuando enviamos datos a través de nuestra clave privada, esos datos están firmados por nuestra firma digital y no son repudiables, lo que significa que la persona que envía el mensaje debe tener la clave privada.

"Si encriptas ("bloqueas") algo con tu clave privada, cualquiera puede desencriptarlo ("desbloquearlo"), pero esto sirve como prueba de que fue encriptado: la cosa fue encriptada por ti"Firmado digitalmente".

——Panayotis Vryonis

Tags:

De la noche a la mañana, la situación del mercado cambió repentinamente. BTC y ETH recuperaron el espacio de retroceso anterior de un solo golpe, y los toros del mercado son fuertes. Sin embargo.

El CEO de Bitcoin.com, Roger Ver, dijo que Tether (USDT), la moneda estable más grande del mundo por capitalización de mercado.

Autor: Chen Shi y Dong Ge, para obtener más artículos.

Por | Shiva Sai Kumar B.Traducción | Salsa Huo Huo.

Ayer, el precio de Bitcoin cayó repentinamente un 8,85% en solo una hora, un movimiento que tomó por sorpresa a muchos inversores. En ese momento.

Según los datos proporcionados por qkl123.com, alrededor de las 5:00 a. m. hora de Beijing del 20 de febrero, el precio de Bitcoin cayó $850 en un corto período de tiempo.

Bitcoin (BTC) ya aporta el 1% del PIB mundial, y esta proporción crece "exponencialmente" con cada ciclo de reducción a la mitad.Según Willy Woo.