BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

Hablando de los datos del mundo, la división a largo plazo debe combinarse y la integración a largo plazo debe dividirse.

Con el rápido desarrollo de la tecnología de software y hardware, la informatización general de la sociedad ha aumentado y el valor de los datos se ha vuelto gradualmente prominente, creando así una era de la información de recopilación, extracción y realización de datos. Si bien la comercialización de la tecnología de la información se profundiza, los riesgos de privacidad ocultos en la recopilación de datos también aumentan.

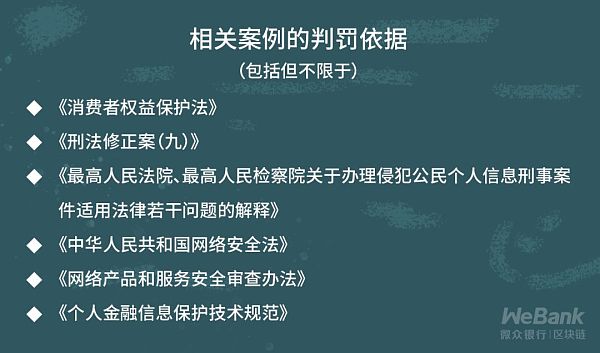

Marcado por una serie de leyes, reglamentos y especificaciones técnicas, como la "Ley de seguridad de la red de la República Popular China", "Especificaciones de seguridad de la información personal de la tecnología de seguridad de la información", "Especificaciones técnicas de protección de la información financiera personal", "Contabilidad técnica del libro mayor distribuido financiero". Especificaciones de seguridad", privacidad El refinamiento de la legislación de protección y el despertar de la conciencia de los derechos e intereses de los propietarios de datos han promovido aún más el retorno de los derechos de control de datos unificados en grandes plataformas a los propietarios de datos descentralizados.

CEO de Coinbase: Las nuevas regulaciones de la UE para billeteras cifradas sin custodia son contrarias a la innovación, la privacidad y la aplicación de la ley: el 2 de abril, Watcher.Guru tuiteó que el CEO de Coinbase, Brian Armstrong, dijo que las regulaciones de la UE para las criptomonedas sin custodia Las nuevas regulaciones para las carteras son antiinnovación, antiprivacidad y antiaplicación de la ley. [2022/4/2 14:00:59]

La situación actual está cambiando, y las demandas de privacidad y la utilidad comercial parecen haber evolucionado hacia un par de contradicciones irreconciliables.El modelo comercial que se basa en datos está lleno de desafíos para mantener un crecimiento sostenible.

¿Cómo resolver este dilema? Aquí, desde la perspectiva de explorar oportunidades comerciales, compartiremos algunas reflexiones sobre la protección de la privacidad y la reciprocidad empresarial moderna: cómo resolver el conflicto entre la protección de los derechos de propiedad y la transformación de los intereses comerciales con la ayuda de medios técnicos, y realizar la Armonía entre los dos Simbiosis y crecimiento.

Aclarar el objeto y el alcance de la protección de la privacidad

La respuesta de Apple a la "Ley del Mercado Digital" de la UE: Puede dar lugar a violaciones innecesarias de la privacidad y la seguridad: Según noticias del 27 de marzo, según el medio tecnológico estadounidense The Verge, la "Ley del Mercado Digital" (DMA) llegó a un acuerdo interino con Los Estados unidos. Apple dijo que las disposiciones del proyecto de ley podrían crear brechas innecesarias de privacidad y seguridad para los usuarios. Además, algunos de los términos harían imposible que Apple cobrara por la propiedad intelectual. La jefa antimonopolio de la UE, Margrethe Vestager, dijo el 25 de marzo que se espera que la Ley de Mercados Digitales entre en vigor en octubre. [2022/3/27 14:20:24]

En primer lugar, debemos aclarar el objeto y el alcance de la protección de la privacidad.

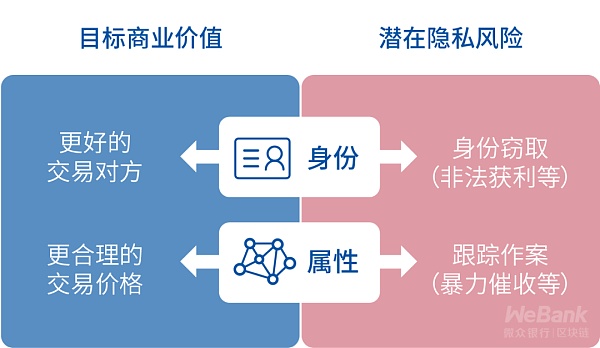

Cuando se trata de datos privados, la primera impresión se relaciona principalmente con los usuarios individuales, como la identidad, el paradero, el comportamiento de compra, etc., pero el alcance de los datos privados no se limita a esto, cualquier dato que no esté dispuesto a divulgarse públicamente. es esencialmente, como datos comerciales internos de una empresa, correspondiente al propietario de la propiedad de los datos, es correspondientemente el propietario de los datos y debe protegerse.

Los datos privados se denominan datos privados porque tienen un valor especial para el propietario de los datos y, por lo general, reflejan la identidad única del propietario u otra información confidencial. En comparación con los datos públicos, los datos privados tienen una mayor entropía de la información, lo que puede proporcionar una mejor discriminación individual en el proceso de comercialización de la información.

Ah Meng: Crust tiene como objetivo construir un ecosistema de nube distribuido que valore la propiedad y la privacidad de los datos: según las noticias oficiales, en la noche del 2 de septiembre de 2021, Watt Live invitó al fundador del Sr. Ah Meng a ser un invitado en el sala de transmisión en vivo Eventos en línea, discusión en profundidad de oportunidades futuras en el segmento de mercado de almacenamiento de datos. En esta transmisión en vivo, el Sr. Ah Meng dijo que el almacenamiento tradicional de datos tiene grandes puntos débiles. Los servicios tradicionales de almacenamiento de datos tienen problemas como el alto costo, la poca seguridad, la fácil pérdida de datos y la falta de protección de la privacidad personal. Crust tiene como objetivo construir un ecosistema de nube distribuida que valore la privacidad y la propiedad de los datos. La forma en que opera Crust es utilizar servidores en todo el mundo a través de la tecnología blockchain. El método de almacenamiento de datos de Crust no solo tiene un costo marginal extremadamente bajo, sino que también proporciona más copias para la disponibilidad de los archivos, y el CID único puede garantizar que los archivos no se manipulen, y con la tecnología de cadena de bloques, la seguridad de los archivos recibió una mayor protección. .

Watt Live es una plataforma de transmisión de video en vivo bajo la marca WBF Exchange. Hasta ahora, ha realizado 114 programas de transmisión en vivo, lanzó sucesivamente 6 columnas de transmisión en vivo, invitó a más de 90 KOL de la industria y líderes de élite, y cooperó con tantos como 100 comunidades de medios. [2021/9/3 22:57:50]

Esto es especialmente valioso para las actividades comerciales basadas en el intercambio, ya que no solo mejora la posibilidad de encontrar contrapartes de intercambio potenciales, sino que también proporciona información escasa para determinar un precio de intercambio más razonable.

RazeNetwork y DeeperNetwork han llegado a una cooperación en la privacidad y seguridad de la cadena: el 12 de abril, el protocolo de middleware de privacidad ecológico entre cadenas de Polkadot, RazeNetwork, anunció que ha llegado a una cooperación con la infraestructura Web3.0 DeeperNetwork en la privacidad, la seguridad y el intercambio de datos de la cadena. DeeperNetwork construye una red descentralizada basada en el marco de sustrato de Polkadot, que combina blockchain, seguridad de red y tecnologías de uso compartido de red.

RazeNetwork es un protocolo de privacidad de cadena cruzada basado en el marco Substrate, que tiene como objetivo proporcionar servicios de protección de privacidad de extremo a extremo para el campo DeFi a través de tecnología de prueba de conocimiento cero mientras se mantiene la transparencia de las auditorías de cadena cruzada. [2021/4/12 20:11:33]

En la actualidad, las plataformas de servicios de información cuyo principal modelo de beneficio es hacer coincidir las necesidades de compradores y vendedores, como el comercio electrónico, la búsqueda, la publicidad online, etc., uno de los ejes de competitividad proviene de este tipo de datos.

Noticias | La competencia EOS Hackathon London desafía la privacidad y la seguridad del usuario: según los informes de IMEOS, EOS Hackathon London acaba de celebrar su ceremonia de apertura, dando inicio a la competencia. El reto de este concurso es crear una aplicación sobre la plataforma EOSIO que mejore la relación entre la tecnología y la privacidad o seguridad del usuario. [2018/9/22]

Análisis de riesgo comercial de datos de privacidad

Cuanto mayor sea la cantidad de datos de privacidad recopilados por la plataforma, mayor será el valor comercial generado, pero al mismo tiempo también "sepultará minas" en riesgos de privacidad.

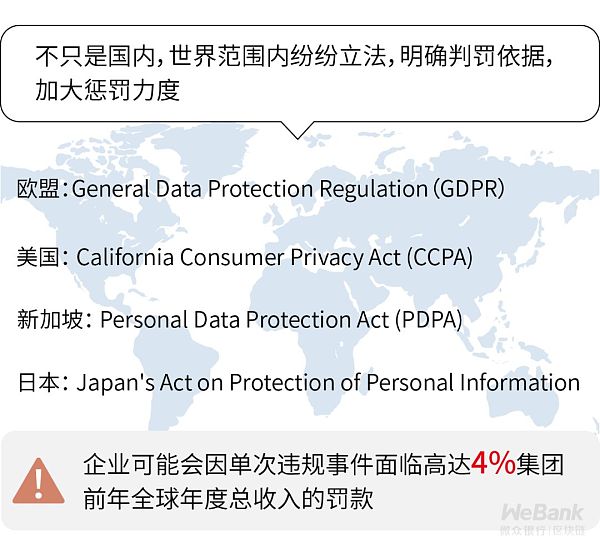

La legislación de protección de la privacidad está mejorando gradualmente, y el uso comercial de datos debe ser legal y compatible.

Además de regular el ámbito de aplicación y las restricciones de uso de los datos privados, las leyes y reglamentos relacionados con la protección de la privacidad tienen como objetivo original devolver el control y los derechos de ingreso de los datos privados al propietario de los datos.

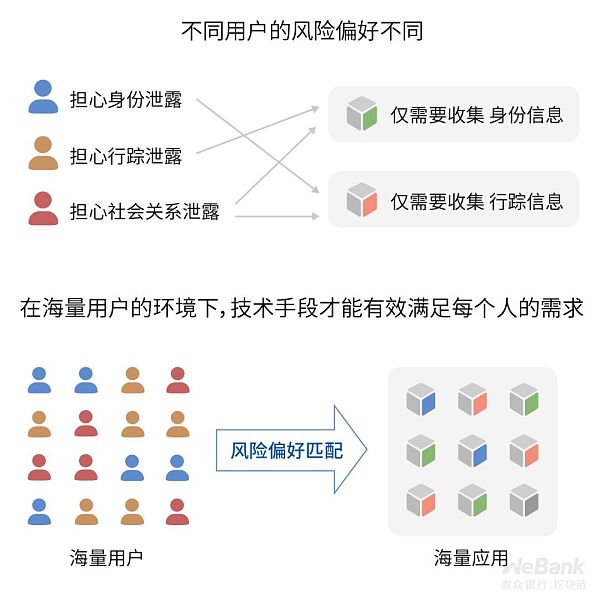

La concienciación sobre la protección de la propiedad de los datos está aumentando y la autorización es clara

En la sociedad actual, la comercialización de la tecnología de la información ya no es algo nuevo. Después de años de educación de los usuarios, los propietarios de datos se dan cuenta gradualmente del valor de sus propios datos privados y de los riesgos de compartir datos privados. En comparación con los primeros días, cada vez más propietarios de datos exploran activamente el valor de este tipo de proceso de intercambio, comienzan a realizar evaluaciones de riesgo y participan selectivamente en el proceso de intercambio de valor de datos privados.

Si el uso de un determinado producto enfrentará riesgos de privacidad más allá de las expectativas, es probable que un propietario de datos racional tome las siguientes decisiones:

1) Seguir usando el producto, pero dar datos falsos.

2) Abandonar el producto o cambiar a un producto alternativo del mismo tipo.

El aumento de la conciencia sobre la protección de la propiedad de los datos, junto con la mejora de la legislación de protección de la privacidad y la evolución de los derechos de control de los datos de privacidad desde la centralización hasta la diferenciación, serán una serie de desafíos importantes para el modelo comercial existente con los datos como principal motor. fuerza. . La clave para resolver el desafío no radica en el juego de suma cero entre el propietario de los datos y el usuario de los datos, sino en cómo alinear los intereses de los dos para lograr beneficios óptimos en conjunto.

Cuatro capas de efectos esperados de la tecnología de protección de la privacidad

Al resolver el conflicto entre la protección de la privacidad de los propietarios de datos y la transformación de los intereses comerciales, debemos introducir tecnología de protección de la privacidad.

Debido a las limitaciones de espacio, este artículo solo describe el efecto esperado de cuatro capas de la tecnología de protección de la privacidad en la resolución de conflictos. Las teorías científicas, las soluciones técnicas y los estudios de casos de protección de la privacidad se compartirán en tuits posteriores.

El primer efecto de la tecnología de preservación de la privacidad: mejora de la transparencia de los datos

Los medios técnicos pueden reducir el costo cognitivo de los usuarios y facilitar la comprensión de la información clave, como qué datos se recopilarán y cómo se utilizarán, para evaluar mejor sus propios riesgos.

Introducir moderadamente un modelo de recomendación inteligente, hacer automáticamente juicios razonables basados en la preferencia de riesgo preestablecida del usuario y reducir las pérdidas potenciales causadas por la participación reducida del usuario debido a la incertidumbre del riesgo.

El segundo efecto de la tecnología de protección de la privacidad: mejorar la ocultación de datos

Los medios técnicos pueden garantizar que incluso si los usuarios comparten información confidencial, esta no se puede atribuir a individuos, a fin de mejorar la disposición de los usuarios a compartir datos reales y reducir las pérdidas potenciales causadas por los usuarios que brindan datos falsos debido a información demasiado confidencial.

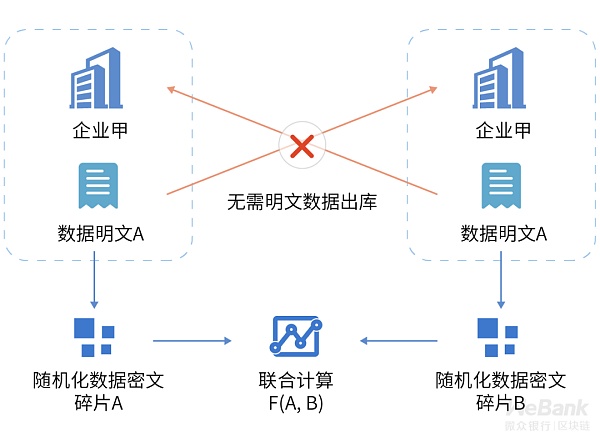

El tercer efecto de la tecnología de protección de la privacidad: control de datos mejorado

Los medios técnicos pueden garantizar que los datos privados solo se puedan usar de manera "autorizada" y, en otras circunstancias, los datos no se pueden usar en absoluto, lo que mejora aún más la disposición de los usuarios a participar en el intercambio de valor.

En particular, las empresas como propietarias de datos pueden desarrollar servicios de datos conjuntos con tranquilidad mientras protegen la confidencialidad de sus propios datos comerciales y dan origen a un nuevo modelo de cooperación comercial.

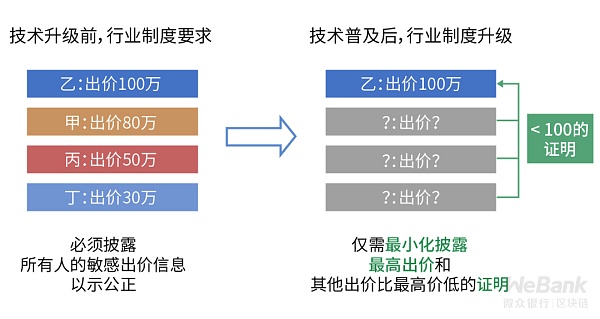

El cuarto efecto de la tecnología de protección de la privacidad: mejorar la colaboración de datos

La tecnología de protección de la privacidad tiene un cierto umbral teórico técnico, y las soluciones de tecnología de protección de la privacidad que se han probado en la práctica son relativamente limitadas.Esto conduce a la realización de la estandarización de la interfaz de datos en la industria, lo que reduce el costo de colaboración de los datos comerciales conjuntos entre empresas. , y promover una cooperación comercial más respetuosa con la privacidad. El establecimiento del sistema regulatorio eventualmente promoverá la actualización tecnológica de toda la industria.

Exactamente: ¡Hablar de privacidad de la información llama la atención, crea oportunidades y abre nuevos horizontes para los negocios!

El valor de la tecnología de protección de la privacidad se está revelando gradualmente y la legislación de protección de la privacidad en países de todo el mundo está mejorando gradualmente.¿Cómo pueden las empresas aprovechar el viento y las olas y lograr el cumplimiento legal de manera efectiva en el proceso de exploración e innovación comercial? Estén atentos para el próximo desglose.

---FIN---

Tags:

Blockchain es algo nuevo, el círculo no es grande y la mayoría de ellos son hombres. Con la profundización de la industria, más y más mujeres han ganado más atención y aplausos.Son jóvenes.

Cuando la mayoría de los proyectos no tienen autonomía en el mercado y los precios siguen los altibajos de BTC, Handshake se destaca entre la multitud.En solo unos días.

Actualidad El sistema de monitoreo Beijing Chainsmap encontró que aunque las dos direcciones relacionadas con PlusToken que comenzaron la transferencia ayer estaban básicamente sincronizadas en el tiempo.

Hablando de los datos del mundo, la división a largo plazo debe combinarse y la integración a largo plazo debe dividirse.Con el rápido desarrollo de la tecnología de software y hardware.

Según noticias oficiales, ZB (ZB) lanzó la séptima ronda de votación para cotizar en ZB a las 14:00 horas del 10 de marzo de 2020. A partir de ahora.

El nivel de 4 horas ha construido un patrón de cabeza y hombros en la etapa inicial. En la actualidad.

Inesperadamente, el colapso de los activos de productos básicos masivos en general se produjo tan rápido. El sábado, Arabia Saudita recortó el precio del crudo que vende a mercados en el extranjero, incluidos Europa.