BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%La Criptografía incluye dos ramas: Criptografía y Criptoanálisis, una es el Ejército Rojo (defensa) y la otra es el Ejército Azul (ataque), ambas son indispensables.

Desde la antigüedad, las historias de cifrado y descifrado en el campo de la criptografía se han interpretado continuamente.Después de cantar, apareceremos en el escenario.

La gente actual crea una tecnología de cifrado aparentemente perfecta y, después de varios años, será descifrada por generaciones posteriores a través de tecnología avanzada. En el proceso de cifrado-descifrado-re-cifrado-descifrado, se muestra una inteligencia humana inconmensurable, lo que inspira diversión sin fin de exploración.

En este número, hagamos un balance de los nodos históricos importantes en el campo de la criptografía y veamos cómo los predecesores usaron la criptografía para enfrentarse entre sí, dejando atrás una serie de leyendas históricas.

Era de la Criptografía Clásica

César: Código de permutación

En el período de la criptografía clásica, la criptografía se utilizó principalmente para la transmisión de texto cifrado militar. Alrededor del 58 a. C., el cifrado César utilizado por César (César) era la transmisión de órdenes militares. Cambió cada letra para evitar que sus enemigos obtuvieran directamente su información real después de interceptar las órdenes militares de César.

Nueva teoría afirma que el criptógrafo Len Sassaman es Satoshi Nakamoto: El criptógrafo y cypherpunk Len Sassaman puede ser el creador anónimo de Bitcoin, Satoshi Nakamoto, afirma una nueva teoría. En un artículo de Medium, un autor llamado Leung propone varias razones. Primero, Sassaman envió su comunicación final dos meses antes de su muerte el 3 de julio de 2011. Según Leung, Sassaman también trabajó con Hal Finney cuando se unió a Network Associates para ayudar a desarrollar el cifrado PGP, y Finney fue la primera persona en recibir bitcoins de Satoshi Nakamoto. Leung agregó que la postura de privacidad de Sassaman también se alinea con la ideología que condujo a la creación de la red Bitcoin. También señaló que Sassaman vivió en Bélgica durante el desarrollo de Bitcoin, mientras que, según los informes, Nakamoto vivió en Europa mientras trabajaba en el proyecto. (diario)[2021/3/8 18:23:38]

Método de cifrado:

Los dos lados del cifrado primero deben llegar a un consenso sobre el número de desplazamiento de la letra. Por ejemplo, el número de desplazamiento cifrado que acordamos es 3, luego cada carta que envíe debe pasar por 3 desplazamientos (A se convierte en D, B se convierte en E , C se convierte en F...) Suponiendo que mi texto sin formato sea "ataque", después del cifrado César con un desplazamiento de 3, se convertirá en "dwwtfn". Aquellos que obtengan con éxito el texto cifrado pueden obtener la información real del texto simple restando 3 de cada letra del texto cifrado.

El artículo del investigador Nervos fue aceptado por la Omi Society, la principal conferencia internacional de criptografía: Recientemente, el artículo "Transparent SNARKs from DARK Compilers" de Alan Szepieniec, un investigador de criptografía de la Fundación Nervos, fue aceptado por la Omi Society, la principal conferencia internacional de criptografía. conferencia y se pronunció un discurso de apertura en la reunión. Este trabajo fundamental aporta una nueva herramienta de propósito general que no requiere una configuración confiable al campo de las pruebas de conocimiento cero, lo que marca otro sólido paso adelante para el trabajo de investigación de Nervos en 2020.

Eurocrypt es una de las tres conferencias emblemáticas patrocinadas por la Asociación Internacional de Criptografía, la conferencia académica más famosa en criptografía. Es una conferencia de clase A en la lista de recomendaciones de CCF y la lista CACR. Los artículos más importantes en criptografía generalmente se publicarán en las tres conferencias. Eurocrypt 2020 es la 39.ª Conferencia Internacional sobre Teoría y Aplicación de la Tecnología Criptográfica, que se celebra online por primera vez. [2020/5/18]

Método de descifrado:

En primer lugar, mediante el análisis de frecuencia o el análisis de patrones de palabras, determine si se utiliza el cifrado César. Si es así, puede usar un método exhaustivo para encontrar el desplazamiento según el alfabeto. Dado que el idioma cifrado con el cifrado César es generalmente un sistema de escritura alfabético, el desplazamiento que se puede utilizar en la contraseña también está limitado, 26 letras inglesas, con un desplazamiento máximo de 25 bits.

Voz | Yang Qingfeng: La criptografía moderna combinada con la tecnología blockchain básicamente puede eliminar los problemas de seguridad técnica: según The Paper, el profesor Yang Qingfeng del Departamento de Filosofía de la Universidad de Shanghái señaló que si el intercambio de datos se convierte en un problema durante la construcción integrada del Yangtze Delta del río, el intercambio de datos afectará la implementación de servicios públicos integrados en el delta del río Yangtze en el futuro, por lo que este problema debe tomarse en serio. Al mismo tiempo, dijo que los métodos criptográficos modernos pueden resolver completamente este problema, y es muy probable la aplicación futura de la tecnología blockchain, que básicamente elimina los problemas de seguridad a nivel técnico. Lo que debe preocuparnos son las cuestiones éticas, como la protección de la privacidad y el derecho al olvido. [2019/3/14]

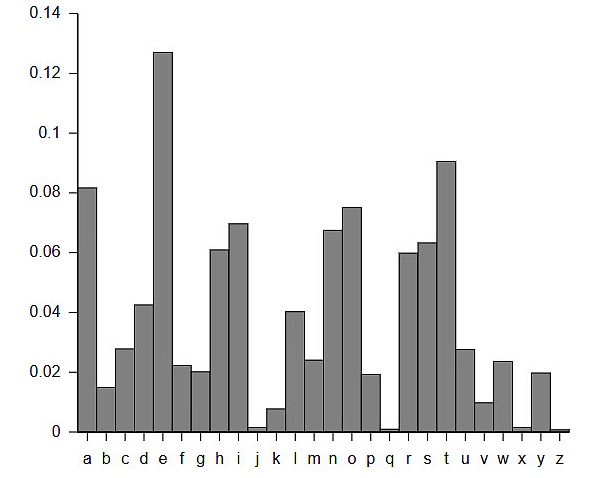

El análisis de frecuencia se basa en el hecho de que ciertas letras aparecen en diferentes frecuencias en la escritura en inglés; por ejemplo, la E suele ser la más frecuente, seguida de la T y la A, mientras que la Q y la Z son las menos frecuentes (ver gráfico a continuación).

Frecuencia de letras

Consulte el texto encriptado a continuación:

PZ AOL TVZA MYLXBLUA SLAALY PU AOPZ ZLUALUJL

Noticias | El artículo amarillo de Seele sobre criptografía se publica oficialmente: hoy, el artículo amarillo de Seele en el campo de la criptografía "Método de firma digital para múltiples curvas elípticas" se envió a la base de datos de preimpresión global arxiv.org para su publicación. texto en el sitio web oficial de Seele Yuanyi Seele.pro. El papel amarillo implementa un mecanismo de firma dinámico adecuado para diferentes escenarios de aplicación y requisitos de seguridad a través del ajuste dinámico del número de curvas elípticas y seis parámetros. El Dr. Bi Wei, científico jefe de Seele Yuanyi, dijo: "El nuevo algoritmo de firma y el mecanismo operativo único brindan una garantía técnica de seguridad más sólida para el lanzamiento de la red principal. [2018/8/10]

Si cuenta las letras, notará que la L aparece con más frecuencia que cualquier otra letra (8 veces). Entonces, si se trata de un cifrado de sustitución y el mensaje original está en inglés, L por E es una suposición segura, y L está a 7 espacios de distancia de la E en el alfabeto. Si el desplazamiento es 7, el conjunto de textos cifrados se convertirá en:

ES LA LETRA MAS FRECUENTE EN ESTA ORACIÓN

Realizar un ataque de fuerza bruta o un análisis de frecuencia manualmente puede ser fácil para mensajes muy cortos, pero puede llevar mucho tiempo para párrafos o páginas de texto completos.

Investigadores del Instituto Nacional de Estándares y Tecnología anuncian un avance en los números aleatorios en criptografía: Investigadores del Instituto Nacional de Estándares y Tecnología anunciaron recientemente un avance en uno de los aspectos más importantes de la criptografía, la "generación de números aleatorios". Esta nueva tecnología experimental podría tener enormes implicaciones para la ciberseguridad. Detrás del velo digital de unos y ceros que maneja el mundo moderno electrónicamente, los números aleatorios se secuencian cientos de miles de millones de veces todos los días en los procesos criptográficos que alimentan al mundo con datos a través de Internet en constante expansión. [2018/4/19]

Era de la criptografía moderna

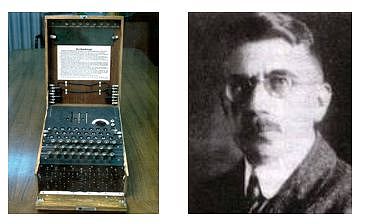

Enigma (máquina rotativa de cifrado): cifrados alternativos de varias tablas

Enigma (máquina de cifrado rotatorio) fue creada por el ingeniero alemán Arthur Scherbius. Era una máquina de cifrado utilizada por el ejército alemán para difundir información durante la Segunda Guerra Mundial. En ese momento, las fuerzas aliadas británicas y francesas no tenían idea de que Alemania estaba usando este máquina para transmitir información.

El principio de encriptación de Enigma es la sustitución de tablas múltiples: al cambiar continuamente la relación de asignación de letras entre el texto sin formato y el texto cifrado, realiza operaciones de encriptación de cambio de tabla continuas en letras de texto sin formato.

La máquina de cifrado está diseñada con tres ruedas y 26 letras alemanas están marcadas en el borde de cada rueda para representar las 26 posiciones de las ruedas. Después de un ingenioso diseño, cada vez que la rueda gira, permanecerá en una de las 26 posiciones. En el grupo de corredores, hay contactos de circuito correspondientes entre los lados en contacto de los corredores, que pueden garantizar el paso interno del grupo de corredores.

Por lo tanto, la letra K de entrada pasa por la primera rueda y se convierte en la letra R de salida, luego esta R entra en la segunda rueda y suponemos que vuelve a ser C, luego esta C entra en la tercera rueda, suponiendo que vuelve a ser Y. De esta forma, la letra K inicial ha pasado por 3 rotaciones y se ha convertido en una Y que nadie puede reconocer.

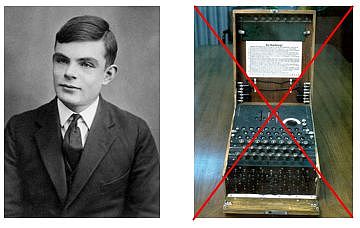

Durante la Segunda Guerra Mundial, Alan Mathison Turing (Alan Mathison Turing) diseñó el "Turing Bomber" para descifrarlo basándose en la experiencia de sus predecesores, a partir del texto cifrado completo de Enigma.

Porque los alemanes envían telegramas específicos en momentos específicos, y las palabras "clima" y "Hitler" son las dos palabras más comunes en la "biblioteca de texto sin formato". Por lo tanto, Turing utiliza un ataque basado en texto sin formato para encontrar el texto cifrado de las palabras "tiempo" y "Hitler" en el texto cifrado del telegrama a las seis de la mañana, y la clave se puede calcular de acuerdo con la correspondencia entre el texto plano y el texto cifrado.

Para conocer más anécdotas sobre este período de la historia, los amigos interesados pueden consultar la película "El juego de la imitación".

La era de la criptografía moderna

Antes de 1976, todos los métodos de cifrado estaban en el mismo modo: se usaba el mismo algoritmo para el cifrado y el descifrado, es decir, el algoritmo de cifrado simétrico (simétrico algoritmo de cifrado). Al intercambiar datos, las dos partes que se comunican entre sí deben informarse las reglas, de lo contrario no pueden descifrarlo. Entonces, la protección de las reglas de cifrado y descifrado (referidas como la clave) es particularmente importante, y la transmisión de la clave se ha convertido en el mayor peligro oculto.

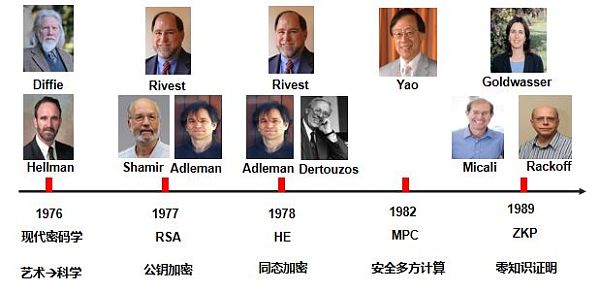

Cuando la criptografía entró en la era moderna, pasó del arte a la ciencia y comenzó a construir un sistema completo, y este peligro oculto se resolvió de manera efectiva. Al mismo tiempo, el nacimiento de varias tecnologías de criptografía también ha hecho que el mundo de la criptografía originalmente transformado misteriosamente sea más emocionante.

Nodos históricos principales:

En 1976, fue el comienzo de la criptografía moderna. La criptografía comenzó a transformarse de arte a ciencia, y se estableció un sistema teórico completo. Dos informáticos estadounidenses, W. Diffie y M. Hellman, propusieron un nuevo concepto que puede completar el intercambio de claves sin transmitir directamente la clave. Esto se conoce como el algoritmo de "intercambio de claves Diffie-Hellman", que abrió una nueva dirección en la investigación criptográfica.

En 1977, tres matemáticos del MIT, Ron L. Rivest, Adi Shamir y Leonard M. Adelman Adleman, diseñaron juntos un algoritmo que permitiría el cifrado asimétrico. Este algoritmo lleva el nombre de las iniciales de los tres, y se llama algoritmo RSA.

[ El método de cifrado requiere dos claves: la clave pública, denominada clave pública (clave pública); la clave privada, denominada clave privada (clave privada), la clave pública cifra y la clave privada descifra . El algoritmo RSA también tiene defectos : eficiencia relativamente baja, limitación de longitud de bytes, etc. En aplicaciones prácticas, a menudo lo usamos en combinación con el cifrado simétrico, y la clave secreta usa el algoritmo RSA]

En 1978, Ron L. Rivest, Leonard M. Adleman y Michael L. Dertouzos propusieron el concepto de cifrado homomórfico (Homomorphic Encryption). Se permite realizar operaciones algebraicas específicas en el texto cifrado para obtener el resultado cifrado, y el resultado después de descifrar el resultado será consistente con el resultado de la misma operación en el texto sin formato.

En 1982, el Sr. Yao Qizhi propuso el cómputo multipartidista seguro, a saber, MPC. Discute principalmente que n participantes deben ingresar información para calcular una función acordada. Además de la exactitud del cálculo, este proceso de cálculo también debe garantizar la privacidad de los datos de entrada de cada participante.

En 1989, los investigadores del MIT Goldwasser, Micali y Rackoff propusieron el concepto de "prueba de conocimiento cero". Se refiere a la capacidad del probador para convencer al verificador de que una determinada afirmación es correcta sin proporcionar ninguna información útil al verificador.

Con el avance continuo de la ciencia y la tecnología humanas, la tecnología de criptografía y criptoanálisis se puede innovar, lo que impulsa a los profesionales de la criptografía a realizar avances e innovaciones, de modo que la tecnología de criptografía pueda desempeñar su debido valor y usarse en todos los rincones de la vida social.

Tags:

Golden Finance Blockchain, 15 de marzo Con el desplome del mercado de valores mundial.

Golden Finance Blockchain 17 de marzo Tal vez en un futuro cercano, cuando quiera comprar una taza de espresso de Starbucks.

Con la epidemia mundial de la nueva epidemia de la corona, el pánico en el mercado internacional de capitales siguió fermentando y alcanzó su punto máximo el 12 de este mes.Ese día, las bolsas de valores de 11 países.

La Criptografía incluye dos ramas: Criptografía y Criptoanálisis, una es el Ejército Rojo (defensa) y la otra es el Ejército Azul (ataque), ambas son indispensables. Desde la antigüedad.

Una serie de datos muestran que el mercado seguirá cayendo en el corto plazo.

En la tarde del 19 de marzo, bajo la dirección del Instituto de Investigación de la Industria de Internet de la Universidad de Tsinghua.

Cuando Satoshi Nakamoto escribió la primera línea de código.