BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%¿Por qué la criptografía se llama criptografía? ¿Cuál es exactamente la diferencia entre una contraseña y una clave? En el esquema de protección de la privacidad, ¿se puede reemplazar el rol de la clave? ¿Qué riesgos existen en el uso de llaves?

Aquí, comenzaremos con el cifrado en criptografía y lanzaremos una serie de análisis técnicos de los componentes centrales de los algoritmos criptográficos. Las contraseñas y las claves juegan un papel vital en los algoritmos criptográficos. Comprender las funciones de las contraseñas y las claves ayuda a comprender si el esquema de protección de la privacidad basado en la criptografía es efectivo. Para los usuarios, las contraseñas y las claves son el arma mágica definitiva para lograr el efecto de protección de la privacidad de "comenzar con las personas, beneficiar a las personas y ser leales a las personas" para los datos privados.

El inglés de criptografía es Criptografía, que se deriva del griego "κρυπτός secreto" y "escritura γράφειν". Inicialmente, su investigación se centró principalmente en "cómo transmitir información en secreto en un entorno donde existen atacantes". Llámelo criptografía.

La contraseña en criptografía y la contraseña utilizada para iniciar sesión en varios sistemas de información en nuestra vida diaria son dos conceptos diferentes. El primero incluye una serie de procesos de transformación de la información, como el cifrado y la codificación de la información, el descifrado y la decodificación del texto cifrado y la verificación de la integridad de los datos. Esta última se refiere más a un tipo de clave utilizada en el proceso de transformación de información criptográfica que es fácil de recordar para el usuario, para mostrar la diferencia se denomina en adelante contraseña de usuario.

La contraseña de Dante DAC se lanzará oficialmente a las 17:00 hoy 99Ex: anuncio oficial de 99Ex, la segunda fase del proyecto DAC de la nueva plataforma de ventas "SpaceStation X" se lanzará oficialmente a las 17:00 SGT el 22 de junio y se abrirá DAC/ USDT par comercial; el depósito y retiro DAC estará abierto a las 14:00 SGT el 22 de junio; el retiro estará abierto a las 19:00 SGT el 22 de junio; el depósito y retiro DAC entre 99Pool y 99Ex estará abierto a las 16:00 SGT el junio 22

Se informa que Dante Cryptography DAC adopta un algoritmo de ponderación de clasificación mejorado y optimizado como la lógica operativa básica del algoritmo de consenso, con el propósito de crear una plataforma de infraestructura financiera blockchain completa.

99Ex es una innovadora plataforma multilingüe de comercio de activos digitales basada en la aplicación de la tecnología blockchain. Está estratégicamente invertida por OK CAPITAL, Collin Capital, Link Capital y Lianxing Capital. Tiene casi un millón de usuarios registrados y un usuario comercial diario promedio. de más de 200.000. [2020/6/22]

En criptografía, la función de la clave es muy similar a la clave en la vida real, solo el usuario que tiene la clave puede descifrar los datos privados correspondientes o realizar operaciones sensibles relacionadas, como la firma digital.

Por qué la llave puede tener un efecto tan mágico, todo comienza con el principio de Kerckhoff.

99Ex y Jidou Capital han llegado a una cooperación estratégica para invertir e incubar conjuntamente "Dante Code": Según noticias oficiales, 99Ex y Jidou Capital han llegado formalmente a una cooperación estratégica para lanzar Dante Code DAC, y pronto iniciarán sesión en su pool de minería 99Pool . Dante Cryptography es una ecología social de blockchain basada en modelos matemáticos avanzados y pensamiento económico, y está comprometida con la construcción de un canal de riqueza justo y la creación de una ecología agregada.

Se informa que 99Pool es una plataforma de administración de activos digitales y uso compartido de valores publicitarios de blockchain incubada por 99Ex. Tiene casi un millón de usuarios registrados y más de 180,000 usuarios activos diarios. [2020/6/11]

Principio de Kirckhoff

El principio de Kerckhoff es uno de los principios básicos del diseño de algoritmos criptográficos modernos y fue propuesto por primera vez por el criptógrafo holandés Auguste Kerckhoffs en su artículo de 1883 La Cryptographie Militaire (Criptografía militar).

Su idea central es "la seguridad de los algoritmos criptográficos no debe basarse en la confidencialidad del diseño del algoritmo". Incluso si el diseño del algoritmo es público, siempre que el atacante no conozca la clave real utilizada, la información de texto cifrado generada por el algoritmo criptográfico no debe descifrarse fácilmente.

Claude Elwood Shannon, un matemático, ingeniero electrónico y criptógrafo estadounidense conocido como el "padre de la teoría de la información", luego amplió este principio y lo aplicó a cualquier sistema relacionado con la seguridad de la información, lo que también estableció la posición central de la clave en la criptografía moderna. .

Se completó la actualización de la función de recuperación de contraseña de paydex: paydex anunció que se completó la actualización de la función de recuperación de contraseña. Se informa que después de esta actualización, los usuarios de paydex deben habilitar la función de recuperación de contraseña para la recuperación de contraseña. Después de habilitarla, una recuperación se generará un código y se enviará al buzón. El usuario solo puede cambiar la contraseña después de hacer clic en el código de recuperación. Al mismo tiempo, después de habilitar la autenticación de dos factores, los usuarios de Paydex deben proporcionar un número proporcionado dinámicamente además de ingresar una contraseña al iniciar sesión en el sistema. [2020/3/28]

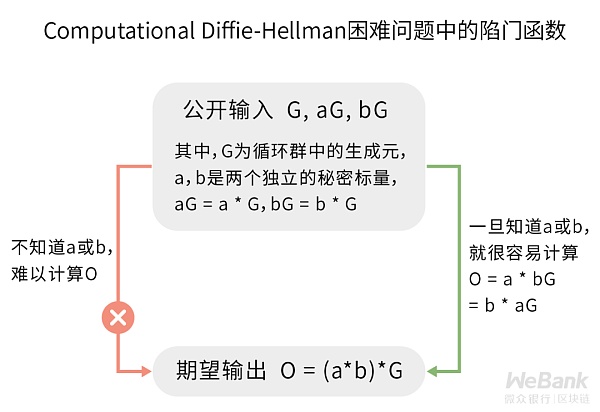

¿Cómo se usa la clave? Aquí es necesario revisar la asimetría computacional en la que se basa el diseño de algoritmos criptográficos y un concepto importante relacionado con ella: la función de trampilla unidireccional, mencionada en la tesis 3.

Una función trampilla unidireccional se puede resumir como y = f(x, clave), donde x es la entrada de datos confidenciales privados, y es la salida insensible protegida por el algoritmo y clave es la clave secreta. En situaciones reales, de acuerdo con las diferencias en el diseño e implementación de algoritmos criptográficos específicos, la clave clave puede tener diferentes representaciones y también puede representarse como múltiples parámetros secretos.

Si la función anterior es una función de trampilla unidireccional criptográficamente segura, es difícil deducir la entrada x de la salida y a través de la función inversa sin conocer la clave clave, evitando así la fuga de datos privados.

En vivo | Yuan Dao: Token es un símbolo del consenso humano condensado en la infraestructura de criptografía: informe en vivo de Jinse Finance, en el Foro de Desarrollo de la Industria Blockchain de China, el presidente de Zhongguancun Blockchain Industry Alliance y el fundador de Token School Yuan Dao dijo que el los tokens digitales de la industria son los primeros y la cadena de bloques es la segunda. Token es un símbolo de consenso humano condensado en la infraestructura criptográfica, que se emite globalmente y circula globalmente. La aplicación del pase radica en: primero, la colaboración, un fuerte mecanismo de incentivo colaborativo para el upstream y downstream de la industria (incluyendo incentivos negativos); segundo, la marca, la circulación global del pase, que facilita el establecimiento de una red global marca; Organización de autogobierno del grupo. Autofinanciación, transformación digital con financiación propia, de autofinanciación a autofinanciación. [2018/7/11]

Se puede ver que la clave es el máximo secreto en el proceso de transformación de la información criptográfica. Quien tiene la llave tiene acceso a los datos privados.

Una llave disponible para los humanos

En términos generales, no importa cuán sofisticado sea el esquema de protección de la privacidad, al final debe servir a los usuarios humanos. Dado que la seguridad de los esquemas criptográficos de protección de la privacidad depende en gran medida de la longitud y la complejidad de la clave, esto también genera muchos desafíos para los usuarios humanos al usar la clave.

Ley de valores de Filipinas Aplicación de la ley de valores a la criptominería en la nube: La Comisión de Bolsa y Valores de Filipinas ha anunciado que regulará los contratos de criptominería en la nube en Filipinas de acuerdo con las leyes de valores vigentes de Filipinas. Según la Ley de Valores de Filipinas, los vendedores, corredores, promotores e inversores involucrados en contratos de minería en la nube no registrados serán castigados con hasta 21 años de prisión. [2018/4/12]

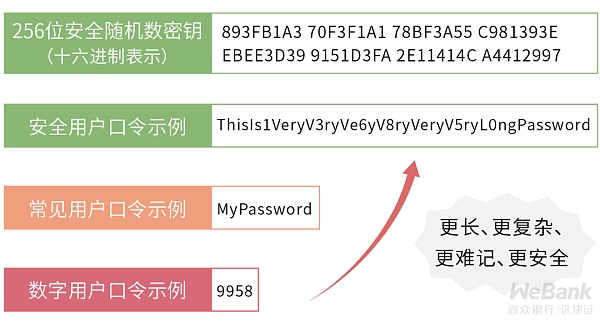

En la actualidad, la fuerza de seguridad criptográfica recomendada por la corriente principal de la industria es de 256 bits, es decir, la entropía de la información de la clave es al menos equivalente a un número aleatorio de 256 bits. Si usamos alfanuméricos comunes para configurar la clave utilizada por el usuario, la longitud de la clave es de al menos 256/log2(26*2+10) ~= 43 caracteres aleatorios.

Teniendo en cuenta que los usuarios suelen concatenar palabras en el diccionario para formar claves para facilitar la memoria, con el fin de cumplir con los requisitos de aleatoriedad de la entropía de la información clave, en realidad puede ser necesario utilizar claves más largas.

Por el contrario, los sistemas existentes generalmente requieren que la longitud de las contraseñas de usuario sea de entre 6 y 20 caracteres, y no es raro que algunas aplicaciones utilicen contraseñas de usuario de 4 a 6 dígitos. Por lo tanto, la aleatoriedad y la longitud de estas contraseñas de usuario no son suficientes para lograr una seguridad de 256 bits.

Si la clave utilizada en un esquema de protección de la privacidad solo se deriva de las contraseñas de los usuarios, no puede cumplir con los requisitos de seguridad de los datos privados.

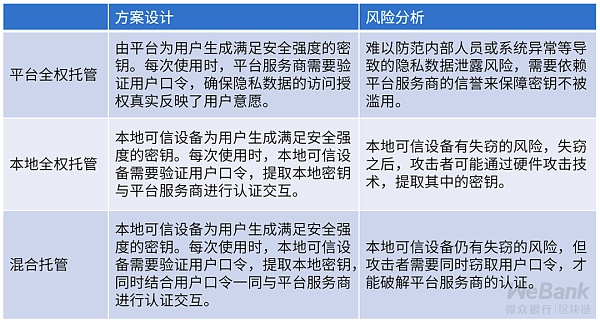

Sin embargo, los seres humanos comunes no tienen las poderosas capacidades informáticas y de memoria de las computadoras, y es difícil memorizar y procesar claves largas. En este momento, es necesario utilizar medios técnicos para aumentar la entropía de información de las claves disponibles para los humanos. Las soluciones comunes incluyen las siguientes tres categorías:

Entre los tres tipos de soluciones, la experiencia de usuario de la custodia total de la plataforma es la mejor, pero también está acompañada por el mayor riesgo de privacidad. Hay poca diferencia en la experiencia del usuario entre el alojamiento híbrido y el alojamiento discrecional local, y los riesgos de privacidad asociados con el alojamiento híbrido son menores.

Cabe señalar que aquí existe una compensación inherente al diseño: la autonomía de los datos privados y la integridad de los servicios de datos no se pueden combinar.

En la solución de custodia total de la plataforma, el control real de los datos de privacidad del usuario está en manos de la plataforma, por lo que la plataforma puede proporcionar servicios de datos clave, como el restablecimiento de la contraseña del usuario y la recuperación de datos.

Sin embargo, en otras soluciones de alojamiento, el control real de los datos de privacidad del usuario está en manos del usuario. Una vez que el usuario pierde la clave o la contraseña de usuario, la plataforma no puede descifrar los datos correspondientes, ni puede proporcionar servicios clave relacionados, como la contraseña. Reiniciar.

Para las empresas, la elección de una solución específica debe combinarse con los hábitos de uso del usuario y los requisitos regulatorios de la industria.Se recomienda elegir entre alojamiento de plataforma completa y alojamiento híbrido. Para datos privados altamente confidenciales, elija el alojamiento híbrido según corresponda y debe cooperar con el esquema de recuperación de claves.

Riesgos clave relacionados

La autonomía de los datos privados es a menudo el foco de los esquemas de protección de la privacidad, pero para obtener el control, el simple uso seguro de una sola clave de seguridad puede imponer una carga significativa en la experiencia del usuario, y también debe protegerse contra otros riesgos de divulgación relacionados con la clave. .

Estos riesgos se pueden agrupar en términos generales en las siguientes dos categorías:

Riesgo inherente

Dichos riesgos están relacionados con el diseño y la implementación inherentes de los esquemas de protección de la privacidad. Dado que la mayoría de los algoritmos y protocolos criptográficos no son seguridad teórica de la información, es decir, cuantas más veces se utilice la misma clave, mayor será la probabilidad de ser crackeada teóricamente.

El método de análisis de riesgo común correspondiente es considerar si los protocolos y algoritmos criptográficos correspondientes siguen siendo seguros bajo el ataque de texto sin formato elegido (CPA) y el ataque de texto cifrado elegido (CCA).

Ambos tipos de ataques permiten al atacante obtener una cierta cantidad de pares de texto sin formato y texto cifrado de datos privados, y luego analizar y descifrar la clave utilizada.

En la vida real, es muy probable que los atacantes obtengan dichas capacidades, intercepten pares de texto sin formato y texto cifrado, e incluso inyecten activamente datos para generar pares de texto sin formato y texto cifrado necesarios para el descifrado y el análisis. Tales riesgos son reales.

Riesgo externo

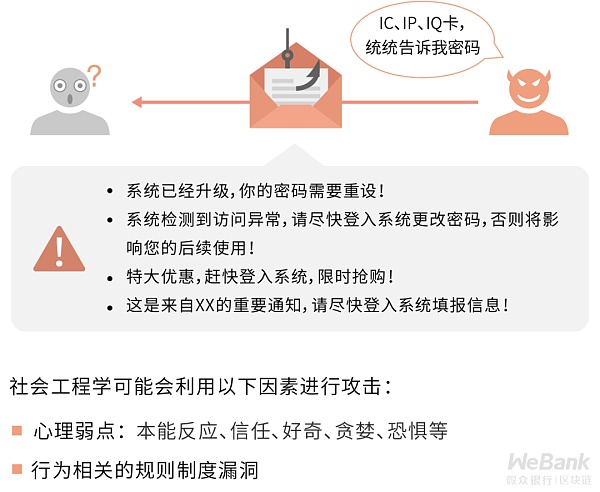

Aunque este tipo de riesgo no tiene nada que ver con el diseño inherente y la implementación del esquema de protección de la privacidad, en realidad representa una gran amenaza para el efecto real del esquema.

Los ataques típicos incluyen ingeniería social, que se refiere específicamente a inducir a los usuarios a proporcionar claves directamente a través de medios engañosos, como sitios web de phishing y mensajes de texto fraudulentos, o robar claves indirectamente mediante la descarga e instalación de troyanos de virus.

Independientemente del tipo de riesgo, si el usuario solo tiene una clave, una vez robada, todas las cuentas corren el riesgo de ser robadas y las consecuencias serán desastrosas.

La condición necesaria para hacer frente a estos riesgos es generar y utilizar múltiples claves aleatorias, pero esto también trae mayores desafíos a la usabilidad de los esquemas de protección de la privacidad.

No importa cuán seguro sea el diseño del esquema de protección de la privacidad, si es difícil para los usuarios aceptarlo debido a la mala experiencia del usuario o si se usa de manera insegura, su verdadera efectividad se verá muy reducida. Esta es también una de las barreras más comunes para la transición de un programa académico a un programa de negocios.

Además de explorar un mejor diseño de solución, la educación adecuada del usuario también es un medio de promoción muy necesario.

En general, manejar la seguridad y la disponibilidad del proceso de uso de claves al mismo tiempo es un requisito previo importante para implementar la protección de la privacidad.

Exactamente: es difícil controlar los datos privados de forma independiente, ¡y la clave de acceso está a mano!

La clave es el máximo secreto de cualquier esquema de tecnología basada en criptografía. Cómo garantizar su seguridad y facilitar que los usuarios humanos que son propietarios de datos privados los memoricen y utilicen es la clave para devolver el control de la privacidad al propietario.

Tags:

La historia siempre se repite. A principios de 2019, la industria de la cadena de bloques continuaba en un mercado bajista.

El 15 de abril, Huobi Global publicó el Informe mensual de operaciones HT de marzo de 2020. Según el informe mensual.

El reportero supo del Comité Permanente de la Asamblea Popular Municipal el día 13 que.

¿Por qué la criptografía se llama criptografía? ¿Cuál es exactamente la diferencia entre una contraseña y una clave? En el esquema de protección de la privacidad.

A las 7 de la mañana de ayer, el mercado cayó por debajo del soporte promedio móvil MA60 por hora durante un corto período de tiempo y continuó cayendo. Los alcistas no se recuperaron en absoluto. El precio de la mone.

Solo quedan 39 días para el halving de Bitcoin. La recompensa de la recompensa en bloque se reducirá a la mitad de 12,5 bitcoins a 6,25 bitcoins, y la nueva oferta de bitcoins disminuirá.

A las 3:00 p. m. del 1 de abril, la conferencia en línea del contrato perpetuo de BiKi se llevó a cabo según lo programado. La conferencia fue inesperadamente larga. La conferencia completa duró aproximadamente 4 hora.