BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%MASH-1 (Modular Arithmetic Secure Hash) es un algoritmo hash basado en el algoritmo RSA, fue propuesto en 1995 y seleccionado en el estándar internacional ISO/IEC 10118-4, MASH-2 es una mejora de MASH-1.2 se reemplaza por 28+1; debido a la operación modular de multiplicación/cuadrado involucrada, la velocidad de cálculo es lenta y es muy poco práctico.

El modo de trabajo del cifrado de bloques es: de acuerdo con diferentes formatos de datos y requisitos de seguridad, un método para construir un sistema de cifrado de bloques basado en un algoritmo de cifrado de bloques específico.

El algoritmo de cifrado simétrico basado en bloques, como el algoritmo DES/AES, solo describe cómo cifrar una pieza de datos con una longitud fija (bloque) de acuerdo con la clave secreta. Para datos relativamente largos, el modo de trabajo de cifrado de bloques describe cómo aplicar repetidamente un determinado algoritmo de forma segura Convierta volúmenes de datos más grandes que bloques.

En pocas palabras, el algoritmo DES/AES describe cómo cifrar un bloque de datos, y el modo de trabajo del cifrado de bloque significa que si se cifran repetidamente varios bloques de datos largos. Hay cinco modos de trabajo comunes de cifrados de bloque:

El precio mínimo de Azuki ha caído por debajo de los 10 ETH y el precio mínimo actual es de 9 ETH: Jinjin Finance News, según datos de OpenSea, el precio mínimo de Azuki ha caído por debajo de los 10 ETH. A partir de ahora, el precio mínimo es de 9 ETH. [2022/5/11 3:07:15]

Modo libro de códigos electrónico (ECB)

Modo Cipher Block Chaining (CBC)

Modo de retroalimentación de cifrado (CFB)

Modo de retroalimentación de salida (OFB)

Modo Contador (Contador, CTR)

Modo de trabajo ECB

Cifrado: la entrada es el bloque de texto sin formato actual.

Descifrado: cada bloque de texto cifrado se descifra por separado.

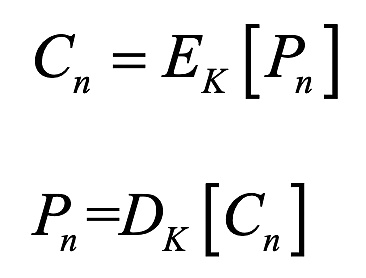

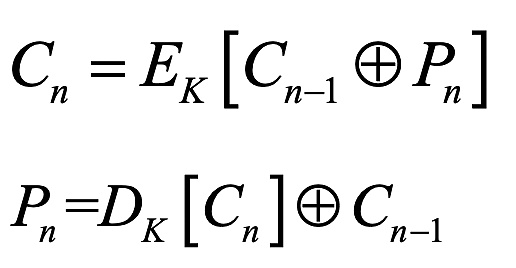

La fórmula específica es:

El volumen de negociación diario de la serie Azuki y la serie Meebits NFT supera al de BAYC: Golden Financial News, los datos de CryptoSlam muestran que el volumen de negociación de la serie Azuki NFT ha aumentado un 81,14 % en las últimas 24 horas, ocupando el primer lugar en la lista de volumen de negociación de hoy. superando a Bored Ape Yacht Club (BAYC) y Mutant Ape Yacht Club. El volumen de negociación de NFT de la serie Meebits ha aumentado casi un 1289 % en las últimas 24 horas y actualmente ocupa el segundo lugar. El volumen diario de negociación de Mutant Ape Yacht Club y Bored Ape Yacht Club actualmente ocupa el tercer y cuarto lugar respectivamente. [2022/3/25 14:17:46]

Los futuros del índice bursátil de EE. UU. continuaron aumentando, los futuros del Nasdaq aumentaron un 2 %: el mercado mostró que los futuros del índice bursátil de EE. UU. continuaron aumentando, los futuros del Nasdaq aumentaron un 2 %, los futuros del S&P 500 aumentaron más del 1,1 % y los futuros del Dow aumentaron un 0,5 %. [2022/2/4 9:31:13]

Diagrama esquemático del modo de funcionamiento del BCE

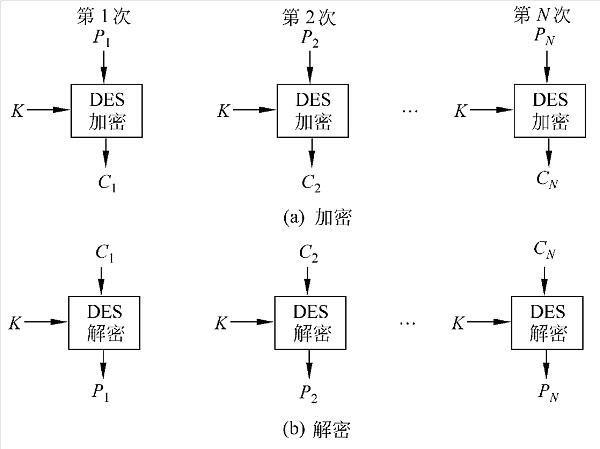

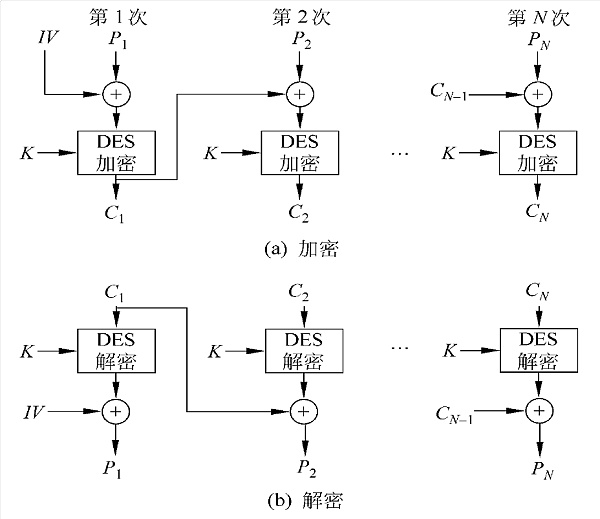

Modo de trabajo CBC

Cifrado: la entrada es el XOR del bloque de texto sin formato actual y el bloque de texto cifrado anterior.

Descifrado: después de descifrar cada bloque de texto cifrado, se aplica XOR con el bloque de texto cifrado anterior para obtener texto sin formato.

Diagrama esquemático del modo de trabajo CBC

BTC superó los $ 41 500: BTC superó los $ 41 500 y ahora se reporta en $ 41 503,07, con un aumento intradiario del 1,27 % El mercado fluctúa mucho, así que haga un buen trabajo en el control de riesgos. [2022/1/11 8:39:36]

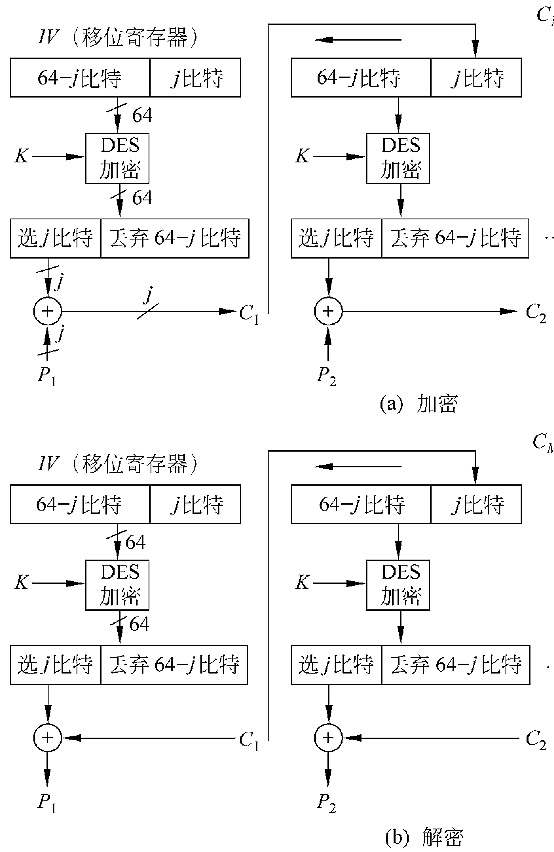

Modo de trabajo CFB

La entrada del algoritmo de cifrado es un registro de desplazamiento de 64 bits cuyo valor inicial es un vector inicial IV.

XOR los j bits más a la izquierda (bit más significativo) generados por el algoritmo de cifrado con la primera unidad P1 del texto sin formato para generar la primera unidad C1 del texto cifrado y transmitir esta unidad.

Luego desplace el contenido del registro de desplazamiento a la izquierda en j bits y envíe C1 a los j bits más a la derecha (bit menos significativo) del registro de desplazamiento.

Este proceso continúa hasta que se hayan cifrado todas las unidades del texto sin formato.

Diagrama esquemático del modo de trabajo CFB

ARK Fund ha reducido sus tenencias de más de 210 000 acciones de GBTC desde enero: Jinse Finance informó que los datos de tenencias de ARK Fund muestran que desde enero, ARK Fund ha reducido sus tenencias de 213 693 acciones de GBTC. [2022/1/10 8:38:42]

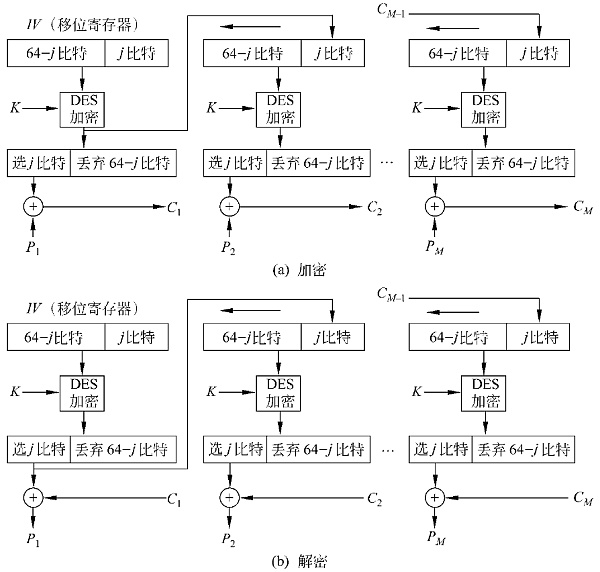

Modo de trabajo OFB

La estructura del modo OFB es similar a la de CFB

Qué es diferente:

El modo OFB es retroalimentar la salida del algoritmo de encriptación al registro de desplazamiento

En el modo CFB, la unidad de texto cifrado se retroalimenta al registro de desplazamiento

Diagrama esquemático del modo de trabajo OFB

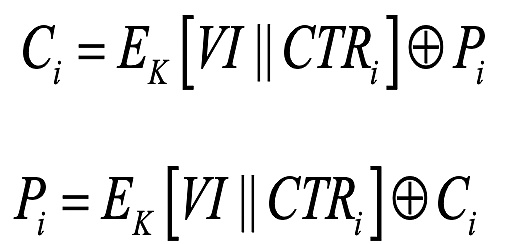

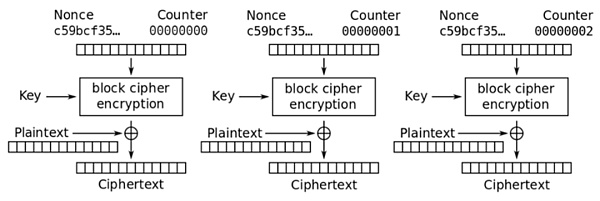

Modo de trabajo CTR

Cifrado: la entrada es el XOR del bloque de texto sin formato actual y el bloque de texto cifrado del contador.

Descifrado: después de descifrar cada bloque de texto cifrado, se aplica XOR con el bloque de texto cifrado del contador para obtener texto sin formato.

Diagrama esquemático del modo de trabajo CTR

Comparación de modos de trabajo

El modo ECB es simple y de alta velocidad, pero es el más débil y vulnerable a los ataques de retransmisión, por lo que generalmente no se recomienda.

El modo CBC es adecuado para el cifrado de archivos, que es más lento que el modo ECB y tiene una seguridad mejorada. Cuando hay una pequeña cantidad de errores, no se producen errores de sincronización.

El modo OFB y el modo CFB son mucho más lentos que el modo CBC. Solo se cifran unos pocos bits en cada iteración. Si se puede tolerar una pequeña cantidad de extensión de error, se puede cambiar por la recuperación de la capacidad de sincronización.En este momento, se utiliza el modo CFB u OFB. Modo CFB de selección múltiple en cifrados de flujo con unidades de caracteres.

El modo CTR se utiliza en sistemas síncronos de alta velocidad que no toleran la propagación de errores.

Merkle propuso la estructura general de la función hash iterativa en 1989; (otro trabajo es el árbol hash de Merkle), y Ron Rivest usó esta estructura para proponer MD4 en 1990. (Otro trabajo es el algoritmo RSA), esta estructura se usa en casi todas las funciones hash, el método específico es:

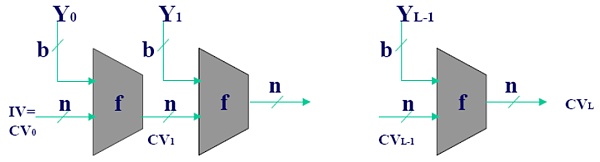

Diagrama esquemático de la estructura general de una función hash iterativa

Divide todos los mensajes M en algunos fragmentos de longitud fija Yi

La última pieza de relleno y hacer que contenga la longitud del mensaje M

Establecer valor inicial CV0

Ejecución cíclica de la función de compresión f, CVi=f(CVi -1||Yi -1)

El último CVi es el valor hash

El algoritmo reutiliza una función de compresión f

La entrada de f tiene dos elementos, uno es el valor de n bits CVi-1 de salida en la ronda anterior, que se denomina variable de enlace, y el otro es el paquete de entrada de b bits Yi-1 del algoritmo en el actual. ronda

La salida de f es el valor de n bits CVi, que se utiliza como entrada de la siguiente ronda

Al comienzo del algoritmo, también es necesario especificar un valor IV inicial para la variable de enlace, y la salida CVL de la variable de enlace en la última ronda es el valor hash final.

Normalmente b>n, por lo que la función f se llama función de compresión

El algoritmo se puede expresar de la siguiente manera: CV0=IV= valor inicial largo de n bits

CVi=f(CVi-1, Yi-1);1≤i≤L

H(M)=CVL

La tecnología central del algoritmo es diseñar una función de compresión f que es difícil de encontrar colisiones, y el ataque del adversario al algoritmo se enfoca en la estructura interna de f

f, como los cifrados en bloque, consta de varias rondas de procesamiento

El análisis de f requiere encontrar colisiones de f. Dado que f es una función de compresión, su colisión es inevitable, por lo que al diseñar f, debe asegurarse de que encontrar su colisión sea computacionalmente difícil

Tags:

El 24 de septiembre, se inauguró en Shanghái la primera Conferencia Bund. Como conferencia mundial de tecnología financiera de alto nivel, la Conferencia Bund atrajo a economistas famosos, ganadores del Premio Nobel.

El 24 de septiembre, en el foro principal de la Bund Conference, al predecir los cambios que traerá la tecnología financiera en el futuro, Jing Xiandong, presidente de Ant Group.

Antes del despliegue oficial del proyecto DeFi, a través de la auditoría de seguridad del contrato, no solo se puede verificar globalmente la especificación del código.

MASH-1 (Modular Arithmetic Secure Hash) es un algoritmo hash basado en el algoritmo RSA, fue propuesto en 1995 y seleccionado en el estándar internacional ISO/IEC 10118-4.

Bitcoin ahora es una opción de pago para los compradores potenciales del jet privado Gulfstream G650ER después de la aprobación de la firma de ventas de aviones Aviatrade.

De los tweets recientes de Hayden Adams, se une la posible aparición de Uniswap V3, enfocándose en resolver los problemas de deslizamiento y eficiencia del capital.

En la era agrícola actual en DeFi, ya sea cavando sushi, pepinos, perlas, etc., todo esto se originó al cavar batatas (YAM), y las batatas (YAM) pueden llamarse el originador de la agricultura.Camote (YAM).