BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

El precio del token de Axion Network, AXN, se desplomó un 100 % solo unas horas después de su lanzamiento el 2 de noviembre. Esta caída de precios reveló sus vulnerabilidades, y el siguiente es un análisis completo del incidente realizado por el equipo de auditoría de seguridad de CertiK.

Alrededor de las 7:00 p. m., hora de Beijing, el 2 de noviembre de 2020➀, los piratas informáticos lograron acuñar alrededor de 80 000 millones de tokens AXN mediante el uso de la función de desparticipación del contrato de participación de Axion.

Luego, el pirata informático intercambió los tokens AXN por Ethereum en el intercambio Uniswap y repitió el proceso hasta que se agotó el Ether para el par comercial ETH-AXN en Uniswap y el precio del token AXN cayó a 0.

Minutos después del ataque, el equipo de auditoría de seguridad de CertiK fue informado del ataque e inmediatamente inició una investigación.

El equipo de auditoría de seguridad de CertiK cree que lo más probable es que el ataque sea causado por una operación interna que inyecta código malicioso en las dependencias de OpenZeppelin de las que depende el proyecto al implementar el código.

LBank Blue Shell lanzó BOSON a las 16:50 el 9 de abril: Según el anuncio oficial, LBank Blue Shell lanzará BOSON (Boson Protocol) a las 16:50 el 9 de abril, abrirá transacciones en USDT y abrirá recargas a las 16:00 en abril. 9. El retiro estará disponible a las 16:00 el 12 de abril. Abra la transacción de recarga BOSON al mismo tiempo que se conecta en línea para compartir 10,000 USDT.

A las 16:50 del 9 de abril, LBank Blue Shell abrió la transacción de depósito BOSON para compartir 10,000 USDT. El monto de recarga neta del usuario no es inferior a 1 BOSON, y el usuario puede obtener una recompensa de lanzamiento aéreo USDT equivalente al 1% de BOSON según el monto de recarga neta; la competencia comercial se clasificará de acuerdo con el volumen de transacciones de BOSON del usuario, y el Los 30 principales se pueden basar en la proporción del volumen de transacciones personales Divide USDT. Para obtener más información, haga clic en el anuncio oficial. [2021/4/9 20:02:26]

Las funciones de contrato inteligente explotadas maliciosamente no están dentro del alcance de la auditoría de CertiK.

Cuando el código del proyecto Axion y el código dependiente de OpenZeppelin se combinan e implementan, el código malicioso se inyecta en el proyecto implementado junto con el código dependiente de OpenZeppelin.

Primer lanzamiento | El informe financiero de Baidu refleja que la plataforma blockchain BaaS se ha convertido en un nuevo enfoque estratégico: Jinse Finance informó que el 28 de febrero de 2020, Baidu (código bursátil BAIDU) anunció su informe financiero, que describía por separado el progreso relacionado con blockchain BaaS Se espera que la plataforma blockchain basada en Baidu Smart Cloud se convierta en un nuevo motor de crecimiento en la dirección de la innovación tecnológica. En términos de servicios de IA, Baidu ha llegado a una cooperación con el Banco de Desarrollo de Shanghai Pudong para construir conjuntamente una alianza de cadena de bloques y realizar la verificación de información entre bancos en la plataforma Baidu Blockchain Service (BaaS). [2020/2/28]

Los piratas informáticos utilizaron fondos anónimos➂ obtenidos de tornado.cash➁ el día anterior para lanzar el ataque, lo que indica que se trataba de un ataque premeditado.

Puede ser para ahorrar algunos fondos en caso de que el ataque falle.Después de recibir los fondos, la cuenta del pirata informático transfirió inmediatamente 2.1 monedas de éter a través de tornado.cash.

Como último paso en los preparativos para este ataque, los piratas informáticos compraron aproximadamente 700 000 tokens HEX2T del intercambio Uniswap ➃. Sin embargo, estos fondos no estuvieron involucrados en el ataque al final, sino que fueron lanzados como bombas de humo para cubrir el ataque.

A las 4:00 p. m. hora de Beijing➄, el hacker llama primero a la función de participación con la cantidad 0 y el tiempo de hipoteca continuo de 1 días como parámetros para crear una hipoteca "vacía" en el contrato de hipoteca de Axion Network.

Primer lanzamiento | Bithumb lanzará un servicio de transferencia de activos encriptados con Bithumb Global: los expertos de Bithumb revelaron a Jinse Finance que Bithumb lanzará un servicio de transferencia rápida de activos en moneda encriptada entre Bithumb y Bithumb Global sin cargos por manejo. El límite diario de transferencia de activos encriptados es de 2 BTC . La noticia se dará a conocer al público esta noche. Se informa que actualmente solo se admiten transferencias de activos BTC y ETH. [2020/2/26]

Esto crea una entrada de sesión para el pirata informático con una ID de sesión de 6, una cantidad de 0 y un precio de las acciones de 0.

Anticipando que el ataque sería exitoso, los piratas informáticos preautorizaron AXN ilimitado para el intercambio de Uniswap.

Luego aprobaron el contrato NativeSwap de Axion por la cantidad de fondos que se convertirían en tokens AXN.

El pirata informático llamó a la función de depósito del contrato de NativeSwap aproximadamente a las 5:00 p. .

Primer lanzamiento | Liu Yao: Baidu Blockchain lanzó la plataforma Tianlian para potenciar los negocios en cadena: el 20 de diciembre, la "Conferencia de Desarrolladores de Blockchain de China 2019" organizada por CSDN se llevó a cabo en Beijing el 20 de diciembre. Liu Yao, jefe de productos de cadena de bloques de Baidu Smart Cloud, pronunció un discurso sobre el tema "La cadena de bloques empresarial potencia el aterrizaje de la innovación industrial". Señaló que 2020 será el primer año para que las empresas de cadena de bloques aterricen. Con la implementación de la industria de la cadena de bloques , Baidu actualizó la cadena de bloques a una estrategia basada en plataforma y lanzó la plataforma Tianlian que se basa en Baidu Smart Cloud, que potenciará la innovación comercial en cadena de 360. [2019/12/20]

Luego, volvieron a llamar a la función de depósito antes de ejecutar el ataque, pero esta vez la llamada falló.

Las transacciones mencionadas anteriormente son solo bombas de humo para que los piratas informáticos cubran el ataque real.

Dado que la transacción realizada por el hacker no modificó el mapeo de sessionDataOf, se puede concluir que se trata de un ataque multidireccional.

Para encontrar las posibles razones del impacto del mapeo de sessionDataOf, el equipo de auditoría de seguridad de CertiK revisó el código fuente del contrato compartido por la parte del proyecto y CertiK en el repositorio de código de GitHub.

El primer BM de IMEOS dijo que los contratos EOS tienen protección contra desbordamiento de enteros: según IMEOS, un medio cooperativo de Jinse Finance, recientemente ETH experimentó múltiples errores de desbordamiento de procesamiento de contratos inteligentes ERC20, y BM comentó en Twitter: El nuevo error del contrato ETH puede destruir todo Token El suministro de tokens permite a los titulares dejar Token sin valor, es por eso que el código no puede convertirse en ley, y significa inmediatamente que el contrato EOS erc no es vulnerable a este ataque. Algunas personas en el grupo oficial de EOS también expresaron su preocupación sobre si EOS tiene protección contra desbordamiento de enteros. Respuesta de BM: hay muchas clases de plantilla de C++ que encapsulan tipos y verifican el desbordamiento. [2018/4/25]

Después de una verificación cuidadosa, el equipo no pudo detectar ninguna operación de modificación en él o sus miembros fuera de la función de participación, lo que nos hace dudar si el contrato inteligente del proyecto se implementó correctamente.

Después de analizar el código fuente del contrato Staking implementado, el equipo de auditoría de seguridad de CertiK encontró una inyección de código en el código fuente implementado del contrato Staking ➆ líneas 665-671, que ocurrió en el contrato inteligente modificado de la biblioteca OpenZeppelin AccessControl.

La función checkRole en el enlace no forma parte de la implementación de OpenZeppelin v3.0.1, que aparece como una dependencia en el repositorio de código de GitHub del proyecto.

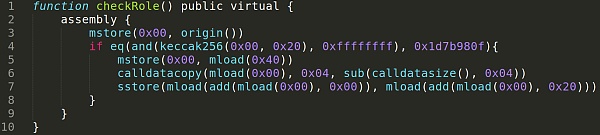

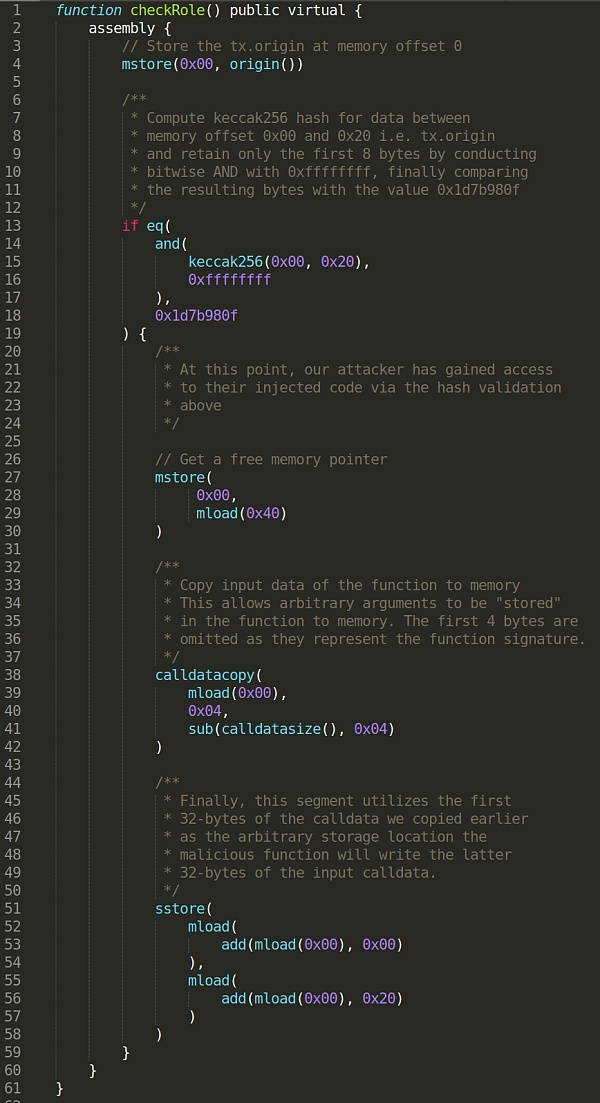

En la función checkRole, existen los siguientes módulos de ensamblaje:

Esta función permite que una dirección específica escriba en el contrato arbitrariamente a través de la llamada subyacente según los parámetros pasados. Un módulo de ensamblaje anotado se ve así:

Esta función se agrega cuando se implementa el contrato, porque esta función no existe en la implementación de AccessControl de OpenZeppelin, lo que significa que los miembros de la Red Axion involucrados en la implementación de tokens están en el camino.

El código involucrado en este ataque se agregó intencionalmente antes de que se implementara el contrato.

Este incidente no tiene nada que ver con la auditoría realizada por CertiK, y la persona responsable de este ataque debería ser el personal relevante involucrado en el despliegue del contrato de Axion Network.

Aquí, CertiK también enfatiza particularmente que para garantizar la validez del informe de auditoría y garantizar la seguridad del proyecto, el informe de auditoría debe incluir las direcciones de los contratos inteligentes implementados. El código del contrato señalado por la dirección debe ser el mismo que el código fuente auditado. Por lo tanto, no realice un seguimiento a ciegas sin realizar ninguna verificación de antecedentes solo porque ve que el proyecto está "auditado".

El oráculo de seguridad de CertiK, como herramienta para la detección de seguridad interactiva en tiempo real en la cadena, puede garantizar y verificar de manera efectiva que el contrato inteligente implementado coincida con la versión auditada.

Puede recuperar un conjunto de puntajes de seguridad de la red descentralizada de operadores de seguridad, obtener un código fuente de evaluación de red seguro y confiable, y todos pueden verificar la seguridad del contrato utilizando la máquina Oracle.

Mejorar la seguridad en los ecosistemas basados en blockchain requiere combinar la auditoría tradicional con el análisis de seguridad en cadena. El oráculo de seguridad de CertiK reducirá efectivamente la distancia entre las transacciones en cadena y la detección de seguridad en tiempo real, y se compromete a utilizar métodos descentralizados para resolver las dificultades de seguridad.

Enlace de referencia:

➀https://etherscan.io/tx/0xc2a4a11312384fb34ebd70ea4ae991848049a2688a67bbb2ea1924073ed089b4

➁https://tornado.cash/

➂https://etherscan.io/tx/0x86f5bd9008f376c2ae1e6909a5c05e2db1609f595af42cbde09cd39025d9f563/avanzado

➃https://etherscan.io/tx/0x6b34b75aa924a2f44d6fb2a23624bf5705074cbc748106c32c90fb32c0ab4d14

➄https://etherscan.io/tx/0x5e5e09cb5ccad29f1e661f82fa85ed172c3b66c4b4922385e1e2192dc770e878

➅https://etherscan.io/tx/0xf2f74137d3215b956e194825354c693450a82854118a77b9318d9fdefcfbf875

➆https://etherscan.io/address/0xcd5f8dcae34f889e3d9f93f0d281c2d920c46a3e

➇https://github.com/OpenZeppelin/openzeppelin-contracts/blob/v3.0.1/contracts/access/AccessControl.so

Tags:

Cuando el mercado abrió ayer, aprovechando las secuelas del repunte del día anterior, continuó dando un golpe alcista. Desafortunadamente.

El 21 de octubre (miércoles), hora de EE. UU., muchos medios de EE. UU. informaron que el gigante de pagos de EE. UU., PayPal.

Recientemente, un chiste popular en Internet decía: "Ayer me rompí el corazón por la persona más rica del país.

El precio del token de Axion Network, AXN, se desplomó un 100 % solo unas horas después de su lanzamiento el 2 de noviembre. Esta caída de precios reveló sus vulnerabilidades.

La Comisión de Servicios Financieros (FSC) de Corea del Sur anunció el martes que prohibirá las monedas digitales centradas en la privacidad que presentan un alto riesgo de lavado de dinero.

A las 18:03 del 5 de noviembre, los datos de Huobi Global mostraron que BTC aumentó en el corto plazo, superando la marca de $ 14,500, y ahora está en $ 14,500.48, un aumento intradiario de 4.23%. De hecho.