BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%La criptografía es una intersección de las matemáticas y la informática. Hay dos aplicaciones principales: una es la comunicación cifrada, la otra es la firma digital.

Una firma digital es similar a una firma de papel y lápiz y se puede utilizar para autenticar la identidad del firmante. La criptografía se usó principalmente en el campo militar en los primeros días. Con el desarrollo de Internet, también se ha utilizado ampliamente en campos civiles relacionados con el comercio electrónico, los pagos bancarios y los derechos de autor digitales.

En los últimos años, con el auge de la cadena de bloques y las criptomonedas, el desarrollo de la criptografía ha entrado en una nueva etapa. La capa inferior de la cadena de bloques es la tecnología criptográfica, pero también implica la economía.

Criptografía en Internet

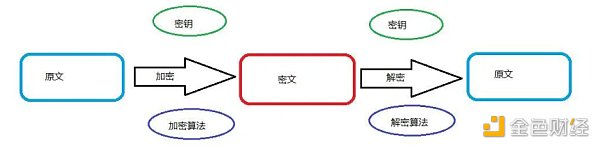

La criptografía incluye: cifrado, descifrado, texto cifrado y claves. Por ejemplo, si A envía un archivo secreto a B, el archivo se convierte primero en texto cifrado a través de un algoritmo de cifrado.El texto cifrado es un contenido aparentemente incomprensible. Después de recibir el texto cifrado, B puede convertir el texto cifrado en datos a través del algoritmo de descifrado correspondiente.

Dr. Lin Huang: La aplicación de privacidad del modo de luz es un paso muy importante en la práctica de protección de la privacidad de la tecnología de criptografía: en la transmisión en vivo en línea "Golden Deep Core" de hoy, por "asumir que queremos resolver el problema de que los datos entre varias empresas deben mantenerse confidenciales y El problema del uso común, ¿cómo hacer las tres rutas técnicas? Maskbook se hizo popular el año pasado, ¿qué piensa de esta aplicación de privacidad en "modo ligero"?", Dijo el Dr. Suterusu Lin Huang sobre el cálculo seguro de datos confidenciales entre varias empresas, esto debe resolverse combinando la prueba de conocimiento cero y el cálculo seguro de múltiples partes. Si consideramos una situación simple en la que solo dos partes realizan cálculos seguros, una parte puede cifrar sus datos con la clave pública del esquema de cifrado homomórfico de umbral y transmitirlo a la otra parte, y la otra parte genera texto cifrado basado en datos cifrados, y luego realiza una operación homomórfica predeterminada en los dos textos cifrados y, finalmente, las dos partes cooperan para descifrar el texto cifrado que ha completado la operación homomórfica. La prueba de conocimiento cero se puede utilizar para garantizar la integridad computacional de este proceso. Por ejemplo, ¿cómo garantizar que el texto cifrado generado se genere de acuerdo con los pasos de cifrado correctos y que la parte del cifrado conozca el texto sin formato original? Podemos usar el algoritmo de prueba de conocimiento cero para generar una prueba para el circuito de cifrado que puede verificar que el texto sin formato y el texto cifrado se ajustan a la lógica del circuito de cifrado. La aplicación de privacidad del modo ligero es, sin duda, un paso importante en la práctica de protección de la privacidad de la tecnología criptográfica, pero aún queda mucho por hacer en este campo. [2020/3/11]

Voz | Dr. Gao Chengshi en Criptografía: La aclaración del contenido de la emisión de moneda digital del banco central y para ser aclarado: el 12 de agosto, Gao Chengshi, Ph.D. El contenido incluye: 1. La emisión de moneda digital del banco central adopta un sistema operativo de dos niveles 2. Adherirse al modelo de gestión centralizado 3. El enfoque está en el reemplazo de M0, no en el reemplazo de M1/M2 4. Adoptar un sistema de reserva del 100 % 5. No Adoptar una arquitectura blockchain pura El contenido a aclarar para la emisión de la moneda digital del banco central incluye: 1. ¿Cómo opera el sistema de dos pisos? 2. ¿Qué tipo de gestión centralizada se implementa? 3. ¿Cómo lograr un bajo acoplamiento de cuentas?

Además, también señaló que el sistema de moneda digital del banco central se enfoca en el reemplazo de M0 y enfrenta el problema de cómo realizar la integración de la moneda digital del banco central y el sistema de moneda electrónica original en términos de mecanismo de gestión e implementación técnica. Y cómo lograr una coordinación orgánica entre los dos, aprender unos de otros, aprender unos de otros y finalmente formar un sistema de moneda digital de banco central completo y unificado es también un tema que necesita atención. [2019/8/13]

Entonces, ¿cuál es la clave? De hecho, hay dos elementos en el proceso de las operaciones de cifrado y descifrado, uno es el algoritmo y el otro es la clave, que se llama clave en inglés. La clave es un pequeño dato que participa en el proceso de operación de cifrado y descifrado.

Voz | Yang Qingfeng: La criptografía moderna combinada con la tecnología blockchain básicamente puede eliminar los problemas de seguridad técnica: según The Paper, el profesor Yang Qingfeng del Departamento de Filosofía de la Universidad de Shanghái señaló que si el intercambio de datos se convierte en un problema durante la construcción integrada del Yangtze Delta del río, el intercambio de datos afectará la implementación de servicios públicos integrados en el delta del río Yangtze en el futuro, por lo que este problema debe tomarse en serio. Al mismo tiempo, dijo que los métodos criptográficos modernos pueden resolver completamente este problema, y es muy probable la aplicación futura de la tecnología blockchain, que básicamente elimina los problemas de seguridad a nivel técnico. Lo que debe preocuparnos son las cuestiones éticas, como la protección de la privacidad y el derecho al olvido. [2019/3/14]

Los algoritmos de cifrado y descifrado actualmente populares son generalmente públicos, porque si no son públicos, nadie se atreve a usarlos por temor a las puertas traseras. Por lo tanto, la seguridad de la información radica completamente en la clave que posee el encriptador y el desencriptador.

Por ejemplo, en el cifrado César, César quiere enviar una carta secreta a su general. El algoritmo utilizado por César es mover las letras hacia atrás un cierto número de dígitos en orden alfabético. Se convierte en D, y nadie puede entender el texto cifrado generado.

Vitalik respondió a las dudas del fundador de EOS sobre el uso de incentivos económicos y criptografía para gobernar el habla comunitaria: El 1 de abril, Vitalik emitió un artículo en respuesta al cuestionamiento de los incentivos económicos y la criptografía para gobernar el habla comunitaria. Vitalik dijo:

1. Espero crear herramientas que serán utilizadas por al menos 2/3 de los equipos de competencia honesta. Pero el hecho de que 2/3 de la gente sea honesta no significa que 2/3 del capital sea honesto.

2. Una comunidad que compite por ideas será más competitiva que una comunidad que compra votos.

3. Sin embargo, la situación actual hace que sea imposible "justificar" el riesgo financiero de los individuos, porque pueden tener más ganancias o pérdidas que los iniciados.

4. Lo que la criptografía nunca puede probar es la censura. [2018/4/2]

El algoritmo en este proceso es "letra compensada", y la clave es 3. Una vez que el general recibe el texto cifrado, se puede descifrar de acuerdo con el mismo algoritmo y deducción de clave.

Con el auge de la revolución eléctrica, se inventaron dispositivos de hardware dedicados al cifrado. Pero el verdadero gran desarrollo de la criptografía se produjo después del surgimiento de las computadoras, especialmente de Internet.

En la era de Internet, toda la información se transmite en áreas públicas, y cualquiera puede interceptar nuestros datos, por lo que el cifrado antes de la transmisión de datos es particularmente importante. La criptografía contemporánea también se desarrolla en este contexto, por lo que la criptografía contemporánea se conoce como "Criptografía en Internet".

¡No hay contraseñas indescifrables! En teoría, cualquier contraseña puede descifrarse mediante una búsqueda de fuerza bruta. Los algoritmos de cifrado en Internet son todos públicos, por lo que también quedan claras algunas características de la clave, como el número total de bits.

Usar la búsqueda de fuerza bruta de la computadora para descifrar es un método de ataque fácil de pensar.

Esto plantea un requisito básico para el diseñador del algoritmo de encriptación, es decir, el algoritmo debe garantizar una dificultad computacional suficiente, de modo que el tiempo que lleva descifrar la contraseña sea inaceptable, por ejemplo, 10.000 años. No hay contraseñas que no se puedan descifrar, solo contraseñas que son difíciles de descifrar A medida que la velocidad informática de las computadoras continúa aumentando, los algoritmos de cifrado también deben iterarse continuamente.

La centralidad de la criptografía de clave pública

La criptografía contemporánea se divide en dos sistemas: cifrado simétrico y cifrado asimétrico. Entre ellos, el cifrado asimétrico también se denomina cifrado de clave pública, que es la tecnología central de la criptografía.

Tanto el cifrado como el descifrado tienen participación de clave, si se utiliza la misma clave para el cifrado y el descifrado, es una tecnología de cifrado simétrico, de lo contrario, es una tecnología de cifrado asimétrico.

El método específico consiste en generar primero un par de claves, una de las cuales es una clave pública, Public Key, que puede revelarse a cualquier persona, y la otra es una clave privada, Private Key, que debe mantenerse estrictamente confidencial. El remitente primero obtiene la clave pública del receptor y cifra la información con la clave pública.Después de recibir el texto cifrado, el receptor lo descifra con la clave privada para obtener la información.

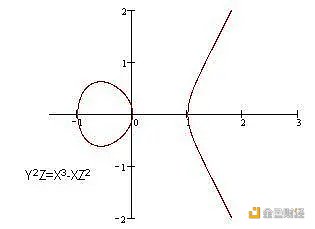

La razón por la que la clave pública y la clave privada pueden funcionar juntas de esta manera es que son un par por naturaleza y tienen una conexión matemática natural. El método de contacto específico está relacionado con el algoritmo de cifrado específico utilizado.

Hay dos algoritmos más famosos en el cifrado asimétrico, uno es RSA, que es el creador de la tecnología de cifrado asimétrico; el otro es ECC, que es el algoritmo de curva elíptica (Wisdom Chain usa el algoritmo de curva elíptica). ECC es un algoritmo de cifrado más eficiente.

El cifrado simétrico utiliza la misma clave en el remitente y el receptor, por lo que el requisito previo para establecer una comunicación segura es que ambas partes primero deben tener una clave compartida. En ausencia de un canal encriptado, ¿cómo se debe pasar la clave de manera segura a la otra parte?

Esto es muy desafiante en Internet. Por el contrario, la tecnología de encriptación de clave pública necesita compartir la clave pública, por lo que no hay necesidad de preocuparse por la fuga y es relativamente más segura.Además, la tecnología de encriptación de clave pública también ha derivado de la tecnología de firma digital.

Por supuesto, la tecnología de cifrado de clave pública también debe tener en cuenta cuestiones técnicas, como la forma de confirmar el propietario de la clave pública, por lo que existe una agencia emisora de certificados CA.

En general: primero, la criptografía es el estudio de la tecnología de comunicación segura, que debe ser capaz de resistir varios ataques maliciosos. En segundo lugar, la capa inferior de la criptografía son las matemáticas. La seguridad de la criptografía depende de un problema matemático lo suficientemente difícil como para garantizar que sea imposible que una computadora calcule la clave dentro de un período de tiempo aceptable. En tercer lugar, la criptografía contemporánea es criptografía en el entorno de Internet, y la tecnología clave es la tecnología de cifrado de clave pública.

Tags:

El banco comercial centrado en criptomonedas Galaxy Digital, fundado por Mike Novogratz, se unió a CI Global Asset Management (CI GAM) en una oferta pública de un nuevo fondo de bitcoin.

La minería de liquidez inicial del token de gobierno Uniswap UNI llegará a su fin. Según las noticias oficiales.

Siga la cuenta oficial de CyberVein, envíe la palabra clave "registro" para obtener el formulario de registro. Enlace de registro: https://www.wenjuan.com/s/UZBZJvrnnX/ Requisitos para el Registro de Capitán CVT 1. En.

La criptografía es una intersección de las matemáticas y la informática. Hay dos aplicaciones principales: una es la comunicación cifrada.

CCTV-2 (CCTV Financial Channel) informó que a partir de la tarde del 17 GMT, es decir, en la madrugada de esta mañana hora de Beijing, Bitcoin, la criptomoneda con mayor valor de mercado.

El 25 de noviembre, debido a las últimas regulaciones de la Comisión de Comercio de Futuros de Productos Básicos de EE. UU. (CFTC).

El 18 de noviembre se llevó a cabo en Beijing el Foro de la Cumbre de Desarrollo Financiero 2020 con el tema "La tecnología financiera ilumina el futuro". En el foro, Li Lihui, expresidente del Banco de China.