BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Este artículo es una contribución de CertiK y está autorizado por Jinse Finance para su publicación.

A las 5:40 p. m. del 14 de diciembre, hora de Beijing, el monitoreo de CertiK Skynet descubrió una gran transacción de la cuenta del fundador de Nexus Mutual, Hugh Karp, que transfirió un total de 370 000 tokens NXM a una cuenta desconocida.

El equipo de verificación de seguridad de CertiK inició rápidamente una investigación y un análisis, y creyó que la transacción era un ataque de piratería a la cuenta de Hugh Karp.

Por cierto, lo calculé para todos

370.000 NXM=8,33 millones de dólares estadounidenses.

Evento superado

Todo el proceso de ataque es el siguiente:

La dirección de la cuenta del atacante es:

0x09923e35f19687a524bbca7d42b92b6748534f25

LBANK Blue Shell lanzó DORA a las 18:00 el 22 de marzo y abrió el comercio de USDT: según el anuncio oficial, a las 18:00 del 22 de marzo, LBANK Blue Shell lanzó DORA (Dora Factory), abrió el comercio de USDT y ahora está abierto para recargar

Según los datos, Dora Factory es una infraestructura DAO como servicio basada en Polkadot, una plataforma de protocolo de gobernanza en cadena abierta y programable basada en Substrate, y proporciona votación cuadrática, subastas de curvas y Bounty para una nueva generación de organizaciones descentralizadas y desarrolladores Funciones de gobernanza conectables, como incentivos y gestión de activos entre cadenas. Al mismo tiempo, los desarrolladores pueden enviar nuevos módulos de gobernanza a esta plataforma de DAO como servicio y recibir incentivos continuos. [2021/3/22 19:07:06]

Parte del ataque para obtener tokens ya pasó la transacción

Primer lanzamiento | Bithumb lanzará un servicio de transferencia de activos encriptados con Bithumb Global: los expertos de Bithumb revelaron a Jinse Finance que Bithumb lanzará un servicio de transferencia rápida de activos en moneda encriptada entre Bithumb y Bithumb Global sin cargos por manejo. El límite diario de transferencia de activos encriptados es de 2 BTC . La noticia se dará a conocer al público esta noche. Se informa que actualmente solo se admiten transferencias de activos BTC y ETH. [2020/2/26]

0xfe2910c24e7bab5c96015fb1090aa52b4c0f80c5b5c685e4da1b85c5f648558a

Comercio en 1inch.exchange.

Dirección de transacción de ataque:

Primer lanzamiento | Canaan anuncia una cooperación estratégica con Northern Data en IA, Blockchain y otros campos de computación de alto rendimiento: según las noticias oficiales, el 17 de febrero de 2020, Canaan anunció una asociación con Blockchain Solutions y Data Center El proveedor de servicios Northern Data AG alcanzó una cooperación estratégica. El contenido de esta cooperación cubre campos de computación de alto rendimiento como IA, blockchain y operación y mantenimiento de centros de datos.

Canaan tiene una gran experiencia en el desarrollo de chips ASIC para computación de alto rendimiento. Northern Data AG se centra en la construcción de infraestructura informática de alto rendimiento, como blockchain y centros de datos. A través de esta cooperación estratégica, las dos partes liberarán aún más el potencial de crecimiento en campos emergentes como la IA y la cadena de bloques. [2020/2/19]

0x4ddcc21c6de13b3cf472c8d4cdafd80593e0fc286c67ea144a76dbeddb7f3629

El debut de IMEOS, EOS Go, anuncia dos nuevas condiciones de registro: Según el informe de IMEOS, socio de Jinse Finance: Hoy, EOS Go anunció dos nuevas condiciones de registro en Steemit:

1. Plan para garantizar la seguridad: si el nodo candidato publica un artículo en Steemit para presentar el método y el plan de seguridad del nodo. El estándar del "método de seguridad" es una oportunidad para mostrar a los votantes de EOS el conocimiento de las mejores prácticas de seguridad y el plan de implementación de la organización;

2. Posición: describa la posición del nodo para compartir recompensas por inflación y/o distribuir dividendos a los poseedores de tokens EOS (los nodos candidatos se publican en Steemit). Se desarrollan principalmente los siguientes dos temas:

¿La organización proporcionará pagos a los votantes de tokens de EOS por algún motivo, incluidas las elecciones de BP y el asesoramiento de la comunidad?

¿Tiene la organización una política escrita de no pago de entradas? Si es así, proporcione un enlace. [2018/4/27]

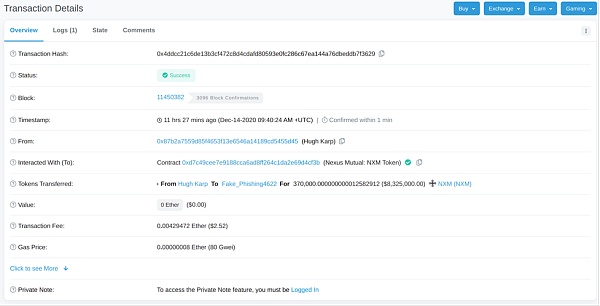

Figura 1: Captura de pantalla de los detalles de la transacción del ataque

Según los detalles de la divulgación oficial, después de obtener el control remoto de la computadora personal de Hugh Karp, el atacante modificó el complemento Metamask utilizado en la computadora y lo engañó para que firmara la transacción en la Figura 1; esta transacción finalmente transfirió una gran cantidad de tokens a el atacante en la cuenta del destinatario.

Con base en la información existente, el equipo de CertiK especuló que cuando Hugh usaba Metamask a diario, el complemento modificado por el atacante generaba una solicitud de transferencia de esta gran cantidad de tokens, y luego Hugh firmaba la transacción con su billetera de hardware.

Como aplicación, la composición frontal de los complementos del navegador y los sitios web comunes es similar, y todos están construidos con HTML y JavsScript. El código para el complemento del navegador se almacenará en la computadora del usuario.

Con respecto a cómo los piratas informáticos modificaron el complemento Metamask, el equipo de CertiK hizo las siguientes conjeturas:

1. Después de obtener el control de la computadora personal de Hugh Karp, el pirata informático abrió el navegador a través del escritorio remoto e instaló directamente el complemento Metamask modificado.

2. El pirata informático encontró la ruta de instalación del complemento Metamask en la computadora personal de Hugh Karp, modificó el código y cargó el complemento modificado en el navegador después de completar la modificación.

3. Los piratas informáticos utilizan las herramientas de línea de comandos integradas del navegador para modificar los complementos instalados en el navegador.

Los detalles oficiales mencionaron que Hugh Karp usó una billetera de hardware, pero no especificaron qué billetera de hardware era.

Debería ser uno de Trezor o Ledger, porque Metamask solo es compatible con las dos carteras de hardware anteriores.

En el caso de una billetera de hardware, las transacciones en Metamask deben confirmarse en la billetera de hardware y firmarse con una clave privada almacenada en la billetera de hardware.

Actualmente, cuando las dos billeteras de hardware anteriores confirman la transacción en el hardware, la dirección de aceptación de la transferencia se mostrará en la pantalla del hardware para la confirmación final del usuario.

En este ataque, el pirata informático no debería poder modificar la dirección que se muestra en la interfaz de confirmación de la transacción en la pantalla del hardware. Por lo tanto, se especula que Hugh Karp no se dio cuenta de que el objeto de la transacción era la dirección del pirata informático cuando realizó la transacción. confirmación final en la billetera de hardware.

Figura 2: Visualización de la pantalla cuando Ledger confirma la transacción

Fuente: https://www.youtube.com/watch?v=9_rHPBQdQCw

La cuenta del fundador de la plataforma de seguros blockchain fue atacada, lo que demuestra la importancia de los seguros.

El brote de alta densidad de incidentes de piratería es una advertencia.

En el mundo de la red de la cadena de bloques, no importa quién sea o qué función tenga, los piratas informáticos no lo ignorarán solo por su suerte, y las pérdidas causadas por accidentes de seguridad pueden ocurrirle a todos.

E incluso si usa una billetera de hardware, es imposible que una persona esté 100% libre de cometer errores de por vida.

En base a este ataque, el equipo de verificación de seguridad de CertiK presenta las siguientes recomendaciones de seguridad:

1. Cualquier sistema de seguridad y entorno operativo requiere no solo la verificación de seguridad del programa, sino también pruebas de penetración profesionales para verificar la seguridad general del producto.

2. Para garantizar que los activos digitales no sufran pérdidas por razones no técnicas, la parte del proyecto debe comprar un seguro para los productos del proyecto de manera oportuna, aumentar el plan de seguridad de la parte del proyecto y los inversores, y asegurarse de que las pérdidas causadas por los ataques pueden ser compensadas de manera oportuna.

Tags:

Desde diciembre de 2017 hasta diciembre de 2020, después de tres años de altibajos.

Recientemente, ha habido más y más discusiones sobre las monedas estables algorítmicas en el mercado ¿Por qué hay tantas discusiones sobre las monedas estables algorítmicas? Creo que las razones pueden ser:1. El merca.

La moneda estable es una de las pistas más importantes en el campo del cifrado.

Este artículo es una contribución de CertiK y está autorizado por Jinse Finance para su publicación.A las 5:40 p. m. del 14 de diciembre, hora de Beijing.

A las 10:45 del 17 de diciembre, los datos de Jinse Finance mostraron que Bitcoin se situó por encima de la marca de los $22 000.

El 15 de diciembre, OSL, una subsidiaria de BC Technology Group (863.HK).

Según un informe de DappRadar, los proyectos DeFi serán la base de la criptoeconomía en 2021.A partir de 2020, el volumen de transacciones de DApps ha superado los 270 mil millones de dólares estadounidenses.