BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%El contenido proviene del planeta del conocimiento de "Big Orange & Xiaotong's Dry Goods Store", autor Connor Repeat.

1. Impacto negativo natural de AdminUpgradeabilityProxy: el contrato lógico del proxy se puede reemplazar

2. El permiso AdminUpgradeabilityProxy no se transfiere al bloqueo de tiempo: la parte del proyecto no está sujeta al bloqueo de tiempo y puede usarlo libremente1. La llamada capacidad de reemplazar el contrato lógico finalmente, la parte del proyecto reemplazó el contrato normal con el contrato de ataque sin restricciones y se escapó con el dinero.

Beosin: breve análisis del contrato SEAMAN que sufre un ataque de vulnerabilidad: Jinse Finance informó que, de acuerdo con el monitoreo de la plataforma de monitoreo, alerta temprana y bloqueo de riesgos de seguridad Beosin EagleEye de la empresa de auditoría de seguridad blockchain Beosin, el 29 de noviembre de 2022, el contrato SEAMAN sufrió un ataque de vulnerabilidad. El análisis de Beosin encontró que el contrato SEAMAN intercambiará el token SEAMAN por el token de cupón GVC cada vez que se realice la función de transferencia, y el token SEAMAN y el token GVC están en dos pares comerciales, por lo que los atacantes pueden usar esta función para afectar el precio. de una ficha.

El atacante primero convierte 500 000 BUSD en tokens GVC. Luego, el atacante llama a la función de transferencia del contrato SEAMAN y transfiere la unidad más pequeña de tokens SEAMAN. En este momento, el contrato se activará para convertir los tokens SEAMAN utilizables en GVC. El proceso es que el contrato convierte tokens SEAMAN a BUSD en el par comercial BUSD-SEAMAN, y luego convierte BUSD a GVC en el par comercial BUSD-GVC.El atacante activa la función _splitlpToken() llamando a la función de transferencia varias veces, y distribuirá GVC a lpUser consumirá la cantidad de GVC en el par comercial BUSD-GVC, lo que aumentará el precio de GVC en el par comercial. Finalmente, el atacante intercambió 507 000 BUSD a través del GVC previamente intercambiado, obteniendo una ganancia de 7781 BUSD. Beosin Trace descubrió que la cantidad robada todavía está en la cuenta del atacante (0x49fac69c51a303b4597d09c18bc5e7bf38ecf89c), y seguirá prestando atención a la dirección de los fondos. [2022/11/29 21:10:04]

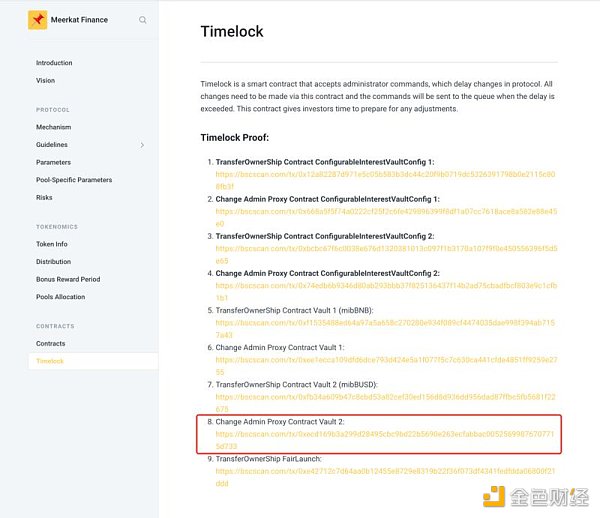

1. La parte del proyecto intencionalmente "honestamente" dio el registro de permiso de transferencia de bloqueo de tiempo del contrato, lo que demuestra que el método changeAdmin se ejecutó de hecho para transferir el permiso a la dirección de bloqueo de tiempo, que se utiliza para confundir al público.

Empresa de seguridad: un breve análisis del contrato de AurumNodePool sufrió un ataque de vulnerabilidad: Jinse Finance informó que, según el monitoreo de la empresa de auditoría de seguridad de blockchain Beosin EagleEye, el 23 de noviembre de 2022, el contrato de AurumNodePool sufrió un ataque de vulnerabilidad.

El análisis de Beosin encontró que debido a que la función changeRewardPerNode del contrato vulnerable no ha sido verificada, el atacante puede llamar a esta función para establecer cualquier valor.

El atacante primero llama a la función changeRewardPerNode para establecer el valor de la recompensa diaria en un número muy grande y luego llama a la función ClaimNodeReward para extraer la recompensa del nodo, y el cálculo de la recompensa del nodo depende del valor de la recompensa por día establecido por el atacante, lo que da como resultado una recompensa de nodo calculada muy alta. Antes de esta transacción, el atacante depositó 1000 AUR en el contrato a través de una transacción (0xb3bc6ca257387eae1cea3b997eb489c1a9c208d09ec4d117198029277468e25d), creando el registro del nodo del atacante, para que el atacante pueda extraer la recompensa del nodo. Al final, el atacante obtuvo alrededor de 50 BNB ($14,538.04) a través de esta vulnerabilidad. [2022/11/23 8:01:04]

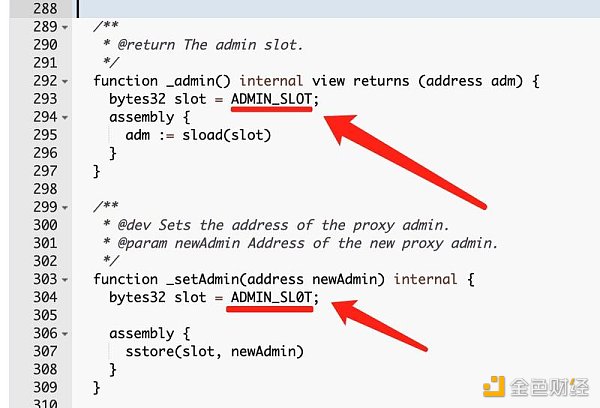

2. Contrato de proxy 0x7E0c621Ea9F7aFD5b86A50B0942eAee68B04A61C, la llamada interna del método changeAdmin se rastrea hasta la línea 304, la clave de escritura real es ADMIN_ SLOT, pero la clave de lectura es ADMIN_ SLOT. Es decir, una ligera diferencia entre O (Europa) y 0 (cero) hace que el método changeAdmin sea completamente inválido, logrando así la ilusión de que la autoridad ha sido entregada.

Beosin: un breve análisis del ataque al proyecto sDAO: Jinse Finance informó que, de acuerdo con el monitoreo de riesgos de seguridad Beosin EagleEye, la alerta temprana y el monitoreo de la plataforma de bloqueo de la empresa de auditoría de seguridad blockchain Beosin, el proyecto sDAO en la cadena BNB fue atacado por una vulnerabilidad. El análisis de Beosin encontró que debido al error de lógica comercial del contrato sDAO, la función getReward se calcula en función de los tokens LP que posee el contrato y los tokens LP agregados por el usuario como parámetros. La recompensa calculada está positivamente relacionada con la cantidad de tokens LP agregados por el usuario, y está relacionada con el LP total que posee el contrato. La cantidad de tokens está negativamente correlacionada, pero el contrato proporciona un método de retiro del equipo, que puede enviar todos los BNB y tokens especificados que pertenecen al contrato. a la dirección especificada del contrato Esta función puede ser llamada por cualquier persona. Esta vez, después de que el atacante le agregó tokens LP, llamó a la función de retiro del equipo para enviar todos los tokens LP a la dirección especificada e inmediatamente transfirió una cantidad muy pequeña de tokens LP al contrato, lo que provocó que el atacante llamara Cuando getReward obtiene recompensas , el número total de tokens LP en el contrato utilizado es un valor muy pequeño, lo que hace que las recompensas se amplíen de manera anormal. Al final, la recompensa obtenida por el atacante a través de esta vulnerabilidad se convirtió en 13.662 BUSD y salió del mercado. Beosin Trace descubrió que el monto robado todavía está en la cuenta del atacante y continuará prestando atención a la dirección de los fondos. [2022/11/21 7:53:09]

1. Esté muy atento a cualquier proyecto que incluya un contrato de representación. Si no hay una restricción de tiempo, el contrato corre el riesgo de ser reemplazado instantáneamente.

2. ¡Nunca confíes, siempre verifica! No crea en la "evidencia" de bloqueo de tiempo dada por la parte del proyecto. Para proyectos de bifurcación no auditados, asegúrese de hacer una diferencia de contrato con el proyecto original uno por uno (si lo hace, puede evitar los trucos de suricata)

3. Basado en 1, es necesario desarrollar un buen sentido de aprobación de la gestión Después de huir, Meerkat todavía usa autorización ilimitada para robar los activos en la billetera del usuario, lo cual es extremadamente vicioso. ¡No seas descuidado, nunca sabes si la mina de suelo que has autorizado contiene el modo proxy y si el contrato malicioso ha sido reemplazado!

4. Timelock es el resultado final de la seguridad. Ya sea HECO's LLC, o BSC's popcornswap and meerkat, los métodos criminales se están volviendo cada vez más ocultos, pero siempre son los mismos. Todos son sin timelock y timelock falso. Aprecia la vida, mantente alejado de las minas de suelo desbloqueadas

Después del incidente de ayer, pocos individuos o equipos han hecho un análisis claro, considerando que los delitos de imitación son inevitables en el futuro, simplemente divulgamos la información con la esperanza de lograr el propósito de la educación en seguridad. Los viejos agricultores deben mejorar su postura y prestar atención a tales riesgos. Finalmente, les deseo a todos una minería y una salida seguras.

Tags:

Cuando las personas todavía están pensando en usar el resumen para aliviar la congestión de la Capa 1, Vitalik ya está pensando en cómo interactuar entre los resúmenes.Hace 6 días.

DeFi ya es imparable, pero como usuario común, definitivamente sentirá que hay muchos problemas en DeFi, como tarifas de gas altas, préstamos rápidos sin compensación, etc. Entre estos problemas.

Recientemente, un proyecto cuyo token es Mask se ha vuelto muy popular en el círculo, ya sea que se incluyó en muchos intercambios el primer día, con un precio que se disparó al menos 20 veces.

El contenido proviene del planeta del conocimiento de "Big Orange & Xiaotong's Dry Goods Store".

Título original: Incluso si el protocolo DeFi es atacado, ¿"renacerá" pronto?Para el desarrollo de DeFi, el riesgo de ataques a la seguridad no puede tomarse a la ligera. Debido a esto.

Puede estar entre la primera y la segunda etapa del mercado alcista en la actualidad, y el 312 no volverá de nuevo.En la última semana de febrero, Bitcoin experimentó una fuerte corrección.

El criptobanco indio Unicas abrió su tercera sucursal física en Nueva Delhi la semana pasada. Las dos primeras sucursales están ubicadas en Jamnagar y Jaipur.Según se informa.