BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

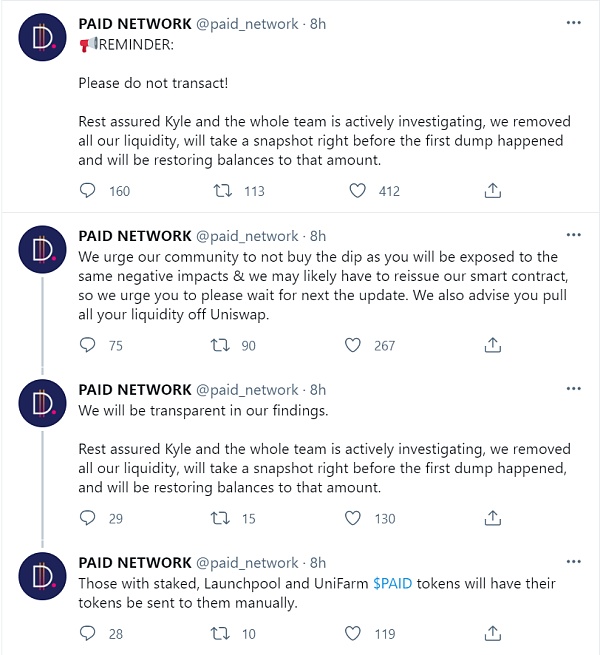

Según las noticias, el proyecto Ethereum DApp Paid Network ha sido atacado. El atacante acuñó casi $160 millones en tokens PAGADOS a través de la vulnerabilidad del contrato y obtuvo una ganancia de 2000 ETH (aproximadamente $3 millones). El equipo de seguridad de SlowMist hizo un seguimiento y lo analizó lo antes posible, y ahora analizaré los detalles para su referencia.

Análisis de los detalles del ataque

Por primera vez desde agosto de 2021, la tasa de quema de SLP de Axie Infinity ha superado la tasa de acuñación: News el 16 de julio, el entusiasta de Axie Infinity (AXS) @maxbrand99 tuiteó que desde el 4 de agosto de 2021, el equipo de Axie Infinity ha quemado por primera vez , Smooth Love Potion (SLP) supera la cantidad acuñada. Desde el 26 de junio de 2022, la tasa de consumo de tokens SLP ha aumentado. Al mismo tiempo, en los últimos 10 días, este proceso ha estado estrechamente relacionado con la disminución de la tasa de acuñación de SLP.

Vale la pena señalar que el 14 de julio, Axie Infinity comenzó su evento especial de "reproducción": Lunacian Summer. Los jugadores que participen en el evento pueden obtener "máscaras" exclusivas de Axies. (U.Today) [2022/7/16 2:17:47]

Los anteriores son los detalles del proceso de llamada de todo el proceso de ataque.

Kava agregó KAVA como garantía y asignó recompensas de acuñación a través de la propuesta de gobierno comunitario: según las noticias oficiales, Kava aprobó la propuesta de gobierno comunitario, agregó KAVA como garantía y distribuyó recompensas de acuñación, y distribuye 1 millón a los usuarios que prometen KAVA para acuñar USDX cada año premios KAVA (19.200 KAVA repartidos cada semana).

Kava es una plataforma DeFi de cadena cruzada que proporciona préstamos hipotecarios para las principales monedas digitales. HARD Protocol es un mercado de criptomonedas de cadena cruzada lanzado en base a la cadena de bloques Kava, que admite activos BTC, XRP, BNB, BUSD, KAVA y USDX, como préstamos y minería para obtener ingresos. [2020/12/15 15:15:35]

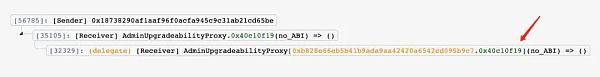

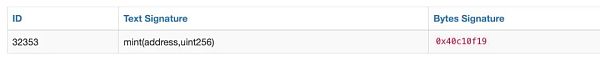

Se puede ver que todo el proceso de ataque es muy simple: el atacante llama a la función con la firma de función (0x40c10f19) en el contrato de proxy y luego finaliza todo el proceso de ataque. Dado que se desconoce la firma de la función, debemos verificar a qué función corresponde la firma de la función.

La cuota de acuñación de la plataforma de préstamos Kava se incrementará en 1 millón esta noche: según las noticias oficiales de Twitter, la plataforma de préstamos DeFi de cadena cruzada Kava aumentará su cuota de acuñación de USDX a las 10:00 de esta noche, que se espera que aumente desde el original 7.25 millones a 8,25 millones USDX.

Kava es un protocolo DeFi de cadena cruzada que admite hipotecas de activos múltiples y admite hipotecas de activos digitales convencionales y servicios de préstamo de monedas estables. [2020/8/12]

Al verificar la firma de la función, encontramos que esta firma corresponde a la función mint. En otras palabras, el atacante finaliza el proceso de ataque después de llamar directamente a la función mint. Entonces, en este punto, parece que podemos identificar una vulnerabilidad donde la función de menta no está autenticada y conduce a una acuñación arbitraria. A través del análisis del proceso de transferencia de tokens de Etherscan, parece que esta conjetura también puede respaldarse.

¿Pero es realmente así?

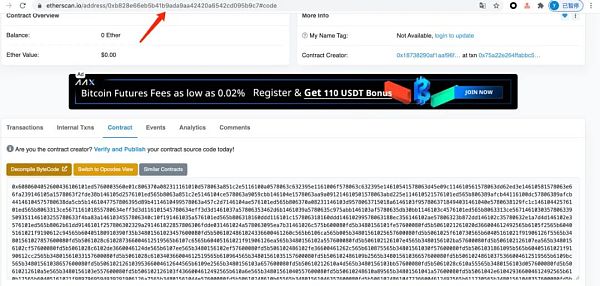

Para verificar la idea de acuñación arbitraria no autenticada, necesitamos analizar la lógica específica del contrato. Dado que Paid Network utiliza un modelo actualizable por contrato, necesitamos analizar el contrato lógico específico (0xb8...9c7). Pero cuando revisamos Etherscan, encontramos que el contrato lógico no era de código abierto.

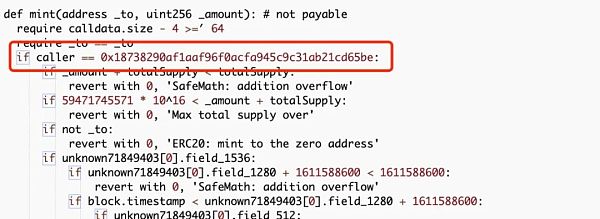

En este momento, para averiguarlo, solo podemos usar la descompilación para decodificar la lógica del contrato. Con la herramienta de descompilación que viene con Etherscan, puede descompilar directamente los contratos sin abrir. Después de descompilar, descubrimos un hecho sorprendente:

A través de la descompilación, no es difícil encontrar que la función de menta del contrato está autenticada, y esta dirección es la dirección del atacante (0x187...65be). Entonces, ¿por qué se roba una función con autenticación? Dado que el contrato no es de código abierto, es imposible ver una lógica más específica y solo se puede analizar en función de la situación existente. Analizamos que la clave privada de la dirección (0x187...65be) puede ser robada, u otras razones pueden hacer que el atacante llame directamente a la función mint para acuñar monedas arbitrariamente.

Resumen

Aunque el proceso de ataque es simple, hay descubrimientos sorprendentes después de un análisis detallado. Al mismo tiempo, este ataque ha vuelto a dar la voz de alarma sobre el problema del exceso de permisos. Si la autenticación proporcionada por la función mint esta vez es una dirección de firma múltiple o utiliza otros métodos para dispersar permisos, entonces este ataque no ocurrirá.

Enlace de referencia:

Transacción de ataque:

https://etherscan.io/tx/0x4bb10927ea7afc2336033574b74ebd6f73ef35ac0db1bb96229627c9d77555a0.htm

Tags:

En la madrugada del 28 de febrero, hora de Beijing, apareció una grave vulnerabilidad en el contrato inteligente de Furucombo.

Ahora casi todo el mundo habla de NFT. Esta es la noticia del New York Times del 22 de febrero: Mark Cuban ha entrado en NFT. Chamath Palihapitiya dijo que actualmente está creando una cartera de NFT.

Según las noticias, el proyecto Ethereum DApp Paid Network ha sido atacado. El atacante acuñó casi $160 millones en tokens PAGADOS a través de la vulnerabilidad del contrato y obtuvo una ganancia de 2000 ETH (aproxima.

"Find New" es un proyecto de observación de proyectos de blockchain lanzado por Jinse Finance. Cubre el desarrollo de proyectos en varios campos de la industria.

El artículo es una contribución del análisis de blockchain de Niu Qi.

"Tuve que mostrar el código verde para tomar el metro hoy. Accidentalmente abrí el fondo y lo pasé". Después de las vacaciones en 2021.